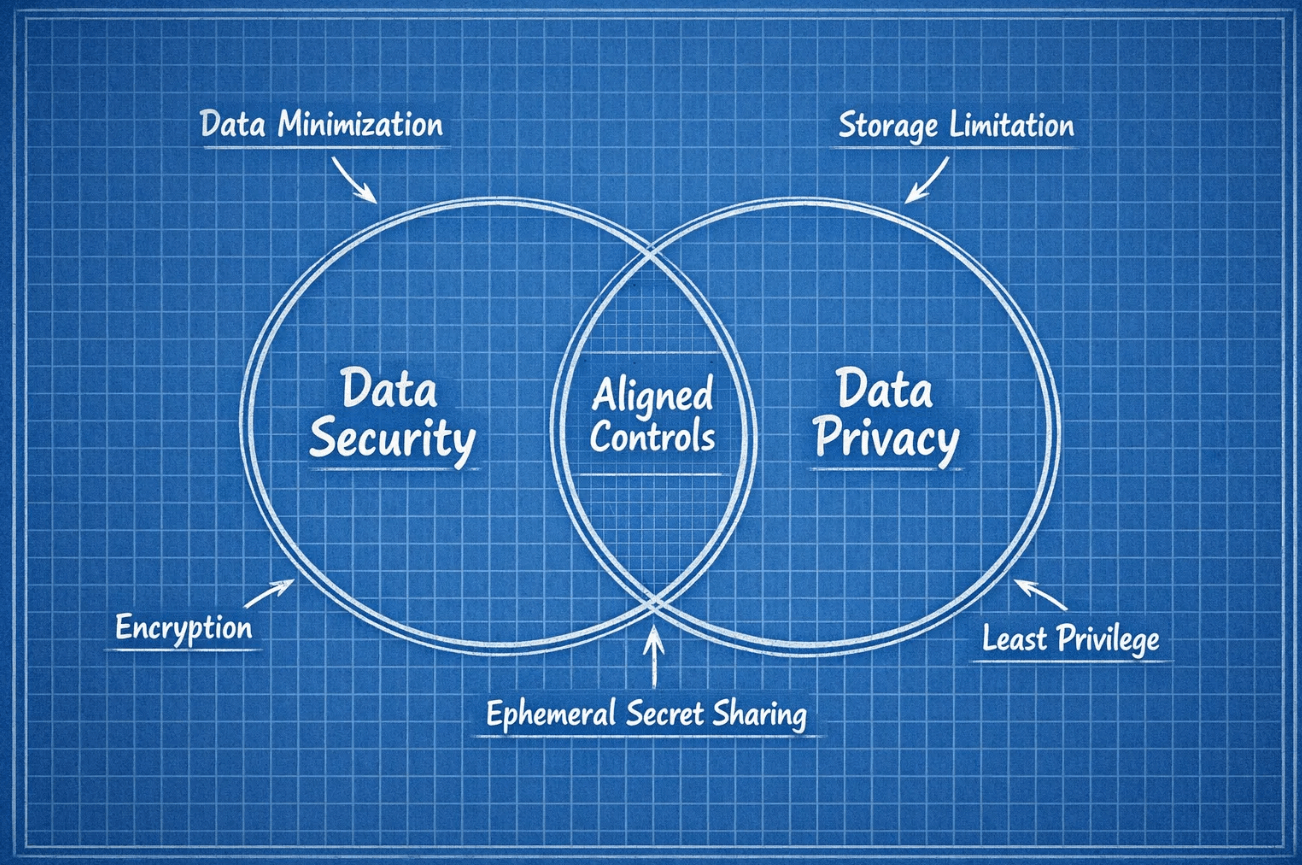

É fácil tratar a segurança de dados e a privacidade de dados como listas de verificação separadas. A segurança mantém os dados confidenciais, íntegros e disponíveis, enquanto a privacidade restringe o que você coleta, por que coleta e por quanto tempo mantém. Na prática, elas têm sucesso ou falham juntas. Políticas desalinhadas levam a requisitos contraditórios, retenção desnecessária de dados e achados de auditoria recorrentes. Este guia mostra como alinhar suas políticas para que os controles de segurança apoiem diretamente os resultados de privacidade, com passos concretos que você pode completar neste trimestre.

O que alinhamento de políticas realmente significa em 2025

Alinhamento não se trata de copiar texto entre documentos. Significa que seu conjunto de controles, evidência e operações mapeia claramente para objetivos tanto de segurança quanto de privacidade. Marcos modernos já apontam nessa direção. O Framework de Cibersegurança NIST 2.0 atualizado e o Framework de Privacidade NIST incentivam explicitamente conexões entre funções de segurança e resultados de privacidade. ISO tomou caminho similar ao emparelhar 27001 com a extensão de privacidade 27701, ver visão geral ISO/IEC 27701. Princípios legais fundamentais como o Artigo 5 do GDPR, incluindo minimização de dados e limitação de armazenamento, tornam a ligação concreta, ver princípios do Artigo 5 do GDPR.

Quando seus controles de segurança reforçam esses princípios de privacidade, você ganha menos incidentes, menos exceções para administrar e revisões de risco de terceiros mais rápidas. Quando não fazem, você herda um acúmulo de controles compensatórios e trabalho manual de limpeza.

Cinco colisões entre segurança e privacidade para corrigir primeiro

Estes são os lugares recorrentes onde equipes separadas trabalham involuntariamente umas contra as outras:

- Retenção versus registro, a privacidade diz manter dados apenas pelo tempo necessário, enquanto a segurança mantém registros detalhados por longos períodos. Resolva com retenção em camadas e redação por padrão.

- Backups versus o direito ao esquecimento, solicitações de exclusão falham se backups antigos ainda carregam dados pessoais. Resolva com ciclos de vida de backup curtos para sistemas que armazenam PII e filtros de restauração documentados.

- Tickets e chat versus minimização de dados, capturas de tela e copiar/colar empurram segredos e PII para sistemas de longa duração. Resolva com modelos que bloqueiem campos sensíveis e canais efêmeros para segredos.

- Monitoramento de fornecedores versus limitação de propósito, telemetria agressiva ou gravação de sessões podem exceder propósitos declarados. Resolva com telemetria com escopo e avisos claros.

- Manuseio de segredos versus confidencialidade, compartilhar senhas por e-mail ou chat viola tanto doutrinas de segurança quanto de privacidade. Resolva com entrega de uso único, criptografada do lado do cliente e destruição imediata após o uso.

Se você abordar estes cinco, remove a maior parte do atrito diário e reduz a probabilidade de conflito entre suas políticas de segurança e privacidade.

Um plano de alinhamento, princípios de privacidade mapeados para controles de segurança

A tabela abaixo mostra como expressar requisitos de privacidade como controles de segurança específicos, linguagem de políticas e evidência auditável.

| Princípio de privacidade | Alinhamento de controle de segurança | Exemplo de linguagem de política | Evidência |

|---|---|---|---|

| Minimização de dados | Revisões de coleta, validação de entrada para bloquear segredos em tickets, canais efêmeros para valores sensíveis | Colete apenas dados pessoais necessários. Segredos e credenciais nunca devem ser enviados por e-mail ou chat, devem ser transmitidos via links de uso único criptografados do lado do cliente. | Inventário de dados, modelos de tickets, lista de ferramentas aprovadas, registros de treinamento |

| Limitação de armazenamento | Padrões de retenção curta, exclusão automatizada, transferência efêmera para segredos, limites de ciclo de vida de backup | Dados e registros de produção seguem cronogramas de retenção documentados. Segredos têm retenção padrão de zero dias, são destruídos no primeiro acesso. Backups de sistemas com PII têm ciclos de vida com limite de tempo. | Política de retenção, configurações de TTL, configurações de trabalhos de exclusão, SOPs de ciclo de vida de backup |

| Integridade e confidencialidade | Criptografia em trânsito e em repouso, criptografia autenticada para dados sensíveis, criptografia do lado do cliente para segredos | Todos os dados pessoais são criptografados em trânsito e em repouso. Segredos altamente sensíveis são protegidos com criptografia autenticada AES 256, e para transmissão usamos ferramentas de conhecimento zero. | Configurações de criptografia, procedimentos de gerenciamento de chaves, páginas de segurança de fornecedores, verificação interna, ver AES 256 explicado |

| Limitação de propósito | Controle de acesso baseado em funções, escopos de menor privilégio em tokens e chaves API, segregação de deveres | Acesso a dados pessoais é concedido apenas para propósitos documentados. Chaves API e tokens devem ter escopo aos mínimos permissions necessários para a tarefa. | Revisões de acesso, definições de escopo de tokens, tickets de mudança |

| Transparência e direitos de acesso | Descobribilidade de dados, fluxo de trabalho DSAR, ferramentas de redação | Mantemos um índice de onde residem dados pessoais e podemos responder a solicitações de acesso e exclusão dentro dos prazos estabelecidos. | Rastreador DSAR, mapa de dados, evidência de fluxo de trabalho de exclusão |

| Responsabilidade e auditabilidade | Registro de eventos que captura eventos de acesso sem armazenar conteúdo, registros resistentes a adulteração | Sistemas registram quem acessou o quê e quando, não os dados em si. Registros de troca de segredos capturam apenas eventos de acesso. | Amostras de registro, relatórios SOC, entradas de auditoria de acesso a segredos |

Construa um catálogo de controles, muitos resultados

Crie um catálogo interno único de controles e mapeie cada item para requisitos tanto de segurança quanto de privacidade. Por exemplo, seu controle de criptografia pode referenciar NIST CSF e ISO 27001 no lado de segurança, e Artigo 5.1(f) do GDPR no lado de privacidade. O resultado é um proprietário, um conjunto de procedimentos e um lugar para armazenar evidência para auditores. Isso remove redação duplicada e interpretações inconsistentes entre políticas.

- Use uma taxonomia comum, rotule cada controle com um ID único para que possa ser referenciado em padrões, políticas e SOPs.

- Vincule controles a evidência, defina o artefato que produzirá para cada controle, como exportações de configuração, regras de redação ou revisões de acesso.

- Introduza exceções apenas uma vez, centralize aceitação de risco para que a mesma exceção se aplique a ambas as políticas com a mesma data de revisão e proprietário.

Um plano de 90 dias para alinhar segurança de dados e privacidade de dados

Dias 1 a 30, descobrir e desconflictar

Documente onde dados pessoais e segredos realmente fluem. Inventarie formulários de entrada, ferramentas de suporte ao cliente, registros, backups e canais de colaboração. Compare o que faz com o que suas políticas dizem. Sinalize contradições, como retenção indefinida de registros em um sistema que armazena PII, ou uma central de ajuda que aceita senhas. Identifique vitórias rápidas, como desabilitar uploads de arquivo em formulários de suporte, encurtar retenção para registros detalhados e adicionar avisos a modelos de tickets que bloqueiem segredos.

Dias 31 a 60, reescrever políticas para mandar controles

Substitua linguagem ambígua por mandatos operacionais. Exija menor privilégio para tokens, retenção curta por padrão e entrega de uso único criptografada do lado do cliente para segredos. Alinhe redação com frameworks que já usa, por exemplo NIST CSF 2.0 e o Framework de Privacidade NIST. Publique SOPs complementares que qualquer engenheiro ou analista possa seguir sem pedir a legal para traduzir a prosa da política.

Inserção de política sugerida para transmissão de segredos, Segredos e credenciais devem ser transmitidos usando links de uso único criptografados do lado do cliente. O provedor deve operar em base de conhecimento zero, significando que o servidor não pode ver a chave de descriptografia. Links expiram após uma única visualização ou dentro de 24 horas, o que ocorrer primeiro.

Dias 61 a 90, operacionalizar e provar

Implemente as ferramentas aprovadas, estabeleça guarda-rails técnicos e treine equipes. Configure retenção e redação de registros, adicione guarda-rails em tickets para bloquear conteúdo sensível, e adote uma ferramenta padrão para troca de segredos que produza entradas de auditoria em nível de evento sem armazenar conteúdo. Prepare um pacote de evidência para auditores que mostre o estado antes e depois dos sistemas-chave e vincule linguagem de política a provas.

Para orientação de implementação mais profunda sobre troca de segredos, veja Como compartilhar um segredo com links de uso único e SOC2 e compartilhamento de senhas em equipes remotas.

Padrão de estudo de caso, uma política de transmissão de segredos que serve ambas as equipes

Segredos são um lugar perfeito para demonstrar alinhamento. Segurança quer confidencialidade, integridade e uso único. Privacidade quer minimização de dados e limitação de armazenamento. Você pode satisfazer ambas adotando entrega efêmera de conhecimento zero.

Como isso se parece na prática:

- Crie links autodestrutivos de uso único para credenciais, chaves API, códigos de recuperação e senhas de administrador temporárias.

- Criptografe localmente no navegador para que apenas texto cifrado alcance o servidor, e a chave de descriptografia permaneça no fragmento de URL.

- Defina o link para queimar na leitura, para que os dados não persistam além do acesso único pretendido.

- Registre eventos de acesso sem armazenar o segredo, para que tenha auditabilidade sem retenção de conteúdo sensível.

Nurbak foi construído para este padrão exato. Usa AES 256 com arquitetura de conhecimento zero, gera links de acesso de uso único e exclui permanentemente o segredo após ser lido. Administradores podem revisar registros de acesso de auditoria, enquanto o serviço evita armazenar ou registrar conteúdo secreto. Isso ajuda equipes a atender princípios de limitação de armazenamento e confidencialidade ao mesmo tempo. Saiba mais em Criptografia do lado do cliente vs. do servidor e nossa visão geral de Compartilhamento efêmero compatível com GDPR.

Métricas e evidência que provam alinhamento

Auditores e compradores querem ver progresso objetivo. Rastreie um pequeno conjunto de medidas que reflitam diretamente resultados de políticas.

| Objetivo | Métrica | Alvo | Artefato de evidência |

|---|---|---|---|

| Minimizar dados sensíveis em ferramentas de colaboração | Porcentagem de tickets ou mensagens de chat contendo segredos | Tendência para quase zero, sustentada mês a mês | Correspondências DLP, bloqueios de modelo de tickets, relatório de amostragem |

| Limitar retenção | Dias médios de retenção para registros detalhados que podem conter PII | Alinhado à política por classe de sistema, frequentemente 30 a 90 dias | Configurações de retenção SIEM, políticas de ciclo de vida |

| Proteger segredos em trânsito | Percentual de segredos entregues via links de uso único criptografados do lado do cliente | 100 por cento para credenciais e códigos de recuperação | Registros de acesso de auditoria de ferramentas, lista de verificação de adoção de SOP |

| Responder a solicitações de exclusão | Tempo mediano para cumprir exclusão em sistemas primários | Dentro do compromisso regulatório | Rastreador DSAR e saídas de trabalhos de exclusão |

| Reduzir exposição de backup | Porcentagem de sistemas com ciclos de vida de backup com limite de tempo quando PII está presente | 100 por cento de sistemas em escopo | Política de backup, configurações de ciclo de vida de armazenamento |

| Controlar acesso | Conclusão oportuna de revisões de acesso para sistemas contendo dados pessoais | 100 por cento no cronograma | Registros de revisão de acesso e tickets de remediação |

Governança e habilitação

Atribua um único proprietário por controle e publique um RACI que cubra redação de políticas, implementação e evidência. Execute sessões curtas de habilitação para suporte, engenharia e gerenciamento de fornecedores para que equipes saibam como agir sobre políticas que acabaram de receber. Foque treinamento nos fluxos de trabalho que criam mais incidentes, práticas de tickets, troca de segredos e retenção de registros.

Antecipe dois problemas práticos e planeje para eles:

- Pré-visualizações de links, algumas ferramentas de chat desdobram links através de scanners que podem consumir links de uso único. Envie contexto separadamente e siga orientação de sua ferramenta para evitar pré-visualizações.

- Dados na sombra, previna que campos sensíveis em exportações e capturas de tela entrem em sistemas de longa duração.

Ferramentas que aceleram alinhamento

Use um conjunto pequeno e bem compreendido de ferramentas em vez de uma pilha extensa. Para transmissão de segredos, adote uma ferramenta de link de uso único de conhecimento zero para que seus sistemas de colaboração carreguem apenas links mortos e registros de eventos. Para criptografia, favoreça modos autenticados e verifique configurações. Para governança, mantenha um catálogo único de controles que referencie frameworks tanto de segurança quanto de privacidade.

Se sua equipe precisa de um caminho rápido para manuseio de segredos alinhado, você pode começar agora mesmo com Nurbak. Ele permite links autodestrutivos criptografados do lado do cliente com segurança de conhecimento zero, sem registro ou armazenamento de conteúdo secreto, registros de acesso de auditoria e um painel de administração que se conecta à infraestrutura existente. Essa combinação dá a equipes tanto de segurança quanto de privacidade o controle e evidência que precisam sem adicionar sobrecarga operacional.

Pronto para tornar transmissão de segredos compatível com políticas tanto de segurança de dados quanto de privacidade de dados? Crie um link de uso único de conhecimento zero e adicione a inserção de política acima ao seu manual hoje.