A maioria das equipes assume que, se um aplicativo de chat for criptografado, colar uma senha em uma mensagem direta não tem problema. Na prática, a criptografia em trânsito ou em repouso não impede que as senhas vazem por meio de indexação, visualizações, exportações, dispositivos e fluxos de trabalho humanos. Se você deseja manter as credenciais fora dos relatórios de violação e das descobertas de auditoria, precisa minimizar sua vida útil e sua pegada, e não apenas confiar na palavra "criptografado".

O que “criptografado” geralmente significa em apps de chat

A criptografia é uma linha de base, mas não é uma garantia de que os segredos não persistirão ou se espalharão.

- Criptografia de transporte e em repouso: A maioria das plataformas de chat empresarial criptografa dados na rede e em seus servidores. Isso protege contra algumas ameaças de rede e armazenamento, mas provedores e administradores ainda podem acessar o conteúdo sob certas condições.

- Nem todas as mensagens são criptografadas de ponta a ponta: O Slack e o Microsoft Teams não são criptografados de ponta a ponta para mensagens normais. Eles indexam e tornam as mensagens pesquisáveis por design. Os administradores podem usar o eDiscovery e a retenção legal para exportar o conteúdo das mensagens.

- Apps criptografados de ponta a ponta ainda expõem conteúdo nos endpoints: Mesmo quando um app é criptografado de ponta a ponta, as mensagens são descriptografadas nos dispositivos dos usuários, armazenadas em cache localmente e exibidas em notificações. Isso é suficiente para um vazamento.

Para obter detalhes, consulte a documentação do Slack sobre exportação de dados e APIs de descoberta e a documentação da Microsoft para o Teams eDiscovery e retenção. Esses recursos existem para ajudar as empresas a cumprir obrigações legais, mas também significam que sua senha colada provavelmente durará muito mais do que você imagina.

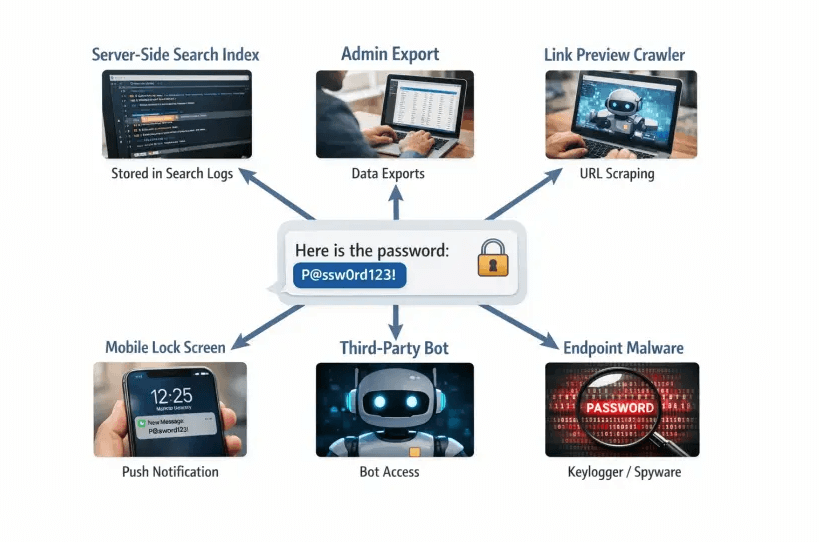

Nove maneiras reais de vazamento de senhas criptografadas no chat

- Pesquisa e indexação no servidor: Ferramentas de chat empresarial indexam mensagens para que você possa encontrá-las mais tarde. Esse índice é exatamente o que você não quer para credenciais, porque preserva e amplia termos sensíveis.

- Acesso de administrador, eDiscovery e retenção legal: Os administradores da empresa podem exportar mensagens ou colocar espaços de trabalho inteiros em espera. Sua DM agora faz parte de um arquivo durável.

- Políticas de retenção e backups: Mesmo configurações de retenção curta geralmente permitem esperas, exceções de litígio ou backups indiretos. O conteúdo permanece em lugares que você não controla.

- Visualizações de links e scanners de URL: Aplicativos de chat e gateways de segurança buscam URLs para renderizar uma visualização ou para verificar ameaças. Essa visita automatizada pode consumir links de uso único ou expor o contexto a outro sistema se a ferramenta não for segura para visualizações.

- Bots e integrações de terceiros: Aplicativos OAuth em seu espaço de trabalho podem ler mensagens dentro dos escopos que você aprovou. Se um bot tiver acesso de leitura nesse canal, seus segredos podem ser ingeridos no sistema de outro fornecedor.

- Notificações e telas de bloqueio: As senhas aparecem em avisos na área de trabalho, banners móveis e relances em smartwatches. Essas notificações são visíveis para qualquer pessoa próxima e podem ser capturadas em capturas de tela e registros do sistema.

- Comprometimento de endpoint e caches locais: Malware em um laptop de destinatário, um tablet familiar compartilhado ou dispositivos BYOD não gerenciados podem ler históricos de chat descriptografados, caches SQLite e notificações.

- Compartilhamento de tela e gravações de reuniões: Senhas coladas aparecem em telas compartilhadas e, em seguida, em gravações na nuvem com transcrição.

- Erro humano e dispersão de cópias: As pessoas encaminham senhas para o canal errado, colam em tickets ou salvam em notas de reunião. A criptografia não impede erros.

Mas nossas mensagens são criptografadas de ponta a ponta. Estamos seguros?

A criptografia de ponta a ponta resolve um problema de confiança no servidor, mas não resolve problemas de endpoint e fluxo de trabalho. Um invasor precisa apenas de um dispositivo receptor comprometido, uma captura de tela ou um backup sincronizado para capturar o segredo. A E2EE também não impede que um colega de equipe bem-intencionado copie a credencial em um sistema de tickets, onde ela viverá para sempre.

“Nós criptografamos a senha antes de enviá-la” ainda pode falhar

As equipes às vezes colam um bloco criptografado ou um arquivo zip protegido por senha no chat e enviam a chave de descriptografia na mensagem seguinte. Isso cria dois artefatos duráveis em um índice de pesquisa. É trivial para um administrador interno, uma exportação futura ou um invasor com acesso ao chat emparelhar as duas mensagens.

Outros padrões a serem evitados:

- Base64 não é criptografia. A codificação é reversível por design.

- Reutilizar uma frase secreta compartilhada em muitas trocas. Assim que a frase secreta aparece em um log de chat, os blocos passados e futuros correm risco.

- Links com TTL longo para arquivos. Quanto mais tempo um segredo existir, maior a probabilidade de vazar ou ser indexado.

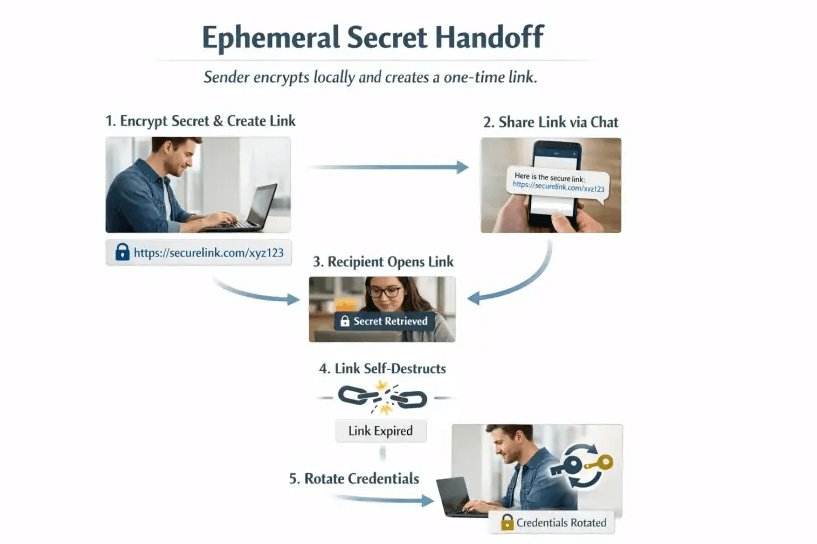

O padrão mais seguro: minimizar a vida útil e a pegada

A segurança melhora quando você para de entregar segredos como mensagens duráveis e, em vez disso, entrega acesso breve, de uso único e ilegível para a plataforma que o carrega.

Uma abordagem prática que se ajusta ao Zero Trust moderno:

- Criptografar no dispositivo do remetente, não no servidor, para que a plataforma de entrega nunca veja o texto simples.

- Compartilhar como um link de uso único e autodestrutivo com uma janela de expiração curta.

- Enviar o contexto e o link em canais separados e verificar o destinatário fora de banda.

- Rotacionar ou revogar a credencial após o primeiro uso ou dentro de um TTL definido.

- Manter uma trilha de auditoria dos eventos de acesso sem armazenar o próprio segredo.

Este é exatamente o fluxo de trabalho que ferramentas como o Nurbak permitem, usando criptografia AES-256 no lado do cliente e uma arquitetura de conhecimento zero. Os segredos são criptografados localmente, entregues por meio de links de uso único e excluídos permanentemente após serem lidos, de modo que o texto simples nunca é armazenado ou registrado pelo serviço.

Se a sua equipe ainda preferir compartilhar via mensagem de chat, faça com que a mensagem contenha apenas um link morto que se destruirá ao abrir pela primeira vez, em vez da credencial. Seu histórico de chat permanecerá inofensivo.

Lidar corretamente com visualizações de links, scanners e robôs

Desdobradores de links e scanners de segurança podem buscar URLs automaticamente. Isso pode consumir inadvertidamente un link de uso único antes que um humano o veja. Para reduzir o risco:

- Use uma ferramenta que seja segura para visualização ou que forneça orientações para evitar desdobramentos, por exemplo, detectando agentes de usuário de visualização comuns ou fornecendo um modo sem visualização.

- Onde seu app de chat permitir, desative as visualizações de link para a mensagem ou para o canal usado para transmitir segredos.

- Evite postar o mesmo link secreto em vários lugares. Um lugar, um destinatário, uma abertura.

O Nurbak aborda os riscos de visualização de link e de scanner em suas orientações e implementação. Para dicas operacionais passo a passo, consulte o guia sobre como compartilhar um segredo com links de uso único.

Comparação rápida dos caminhos de exposição

| Vetor | Mensagens de chat, mesmo se criptografadas | Link de uso único criptografado no cliente |

|---|---|---|

| Visibilidade do servidor | Provedores e administradores podem acessar ou exportar conteúdo sob políticas | Conhecimento zero, o servidor armazena apenas texto cifrado e nunca vê a chave |

| Retenção | Indexado, pesquisável e muitas vezes preservado sob retenção legal | Destrói-se após uma visualização ou TTL curto, retenção mínima por design |

| Visualizações e scanners | Buscadores automatizados podem ler ou copiar conteúdo | Links projetados corretamente resistem a visualizações ou expiram na primeira busca automatizada |

| Exportação administrativa ou legal | Incluído em exportações e eDiscovery | Inútil em exportações porque o segredo não existe mais |

| Endpoints e notificações | O texto da senha aparece em notificações e caches locais | Apenas o dispositivo do destinatário vê o texto simples e apenas uma vez |

| Auditabilidade | Mais difícil provar o acesso controlado a um segredo específico | Eventos de acesso podem ser auditados sem armazenar o segredo |

O que exigir de uma ferramenta de compartilhamento de segredos em 2026

- Criptografia no lado do cliente com criptografia forte e moderna, como AES-256, para que o texto simples nunca toque o servidor.

- Arquitetura de conhecimento zero e links de acesso único, para que o provedor não possa ler o segredo e ele se destrua na primeira visualização.

- Expirações curtas por padrão e a capacidade de excluir após a leitura, para minimizar as janelas de exposição.

- Nenhum registro de dados ou armazenamento de texto simples. Qualquer metadado deve ser minimizado.

- Logs de acesso de auditoria para responsabilidade e resposta a incidentes sem sacrificar a privacidade.

- Painel de administrador e análises que permitem aplicar políticas e ver padrões de uso.

- Integração com sua infraestrutura e controles existentes.

- Orientações ou proteções claras para visualizações de links e scanners de URL.

- Alinhamento com as principais regulamentações e estruturas que seus auditores esperam.

O Nurbak foi construído para essa necessidade exata. Ele fornece links criptografados que se autodestroem, criptografia AES-256 no lado do cliente, entrega com conhecimento zero, links de acesso único, logs de acesso de auditoria e controles empresariais, como um painel de administrador e análises. Ele se integra aos fluxos de trabalho existentes em vários setores e oferece suporte aos esforços de conformidade, reduzindo as cópias persistentes de dados confidenciais.

Um pequeno manual operacional que sua equipe pode adotar esta semana

- Atualize a política: Proiba segredos em texto simples no chat, e-mail, tickets e documentos. O único método aprovado são links de uso único criptografados no cliente com expirações curtas.

- Padronize o fluxo de trabalho: Crie o link de uso único, entregue-o, confirme o recebimento e rotacione. Esse deve ser o padrão para senhas, chaves de API, códigos de recuperação e chaves privadas.

- Treine para visualizações: Ensine aos remetentes como evitar desdobramentos de links no seu chat principal e a usar ferramentas seguras para visualização.

- Monitore e meça: Use logs de acesso de auditoria e análises de administrador para confirmar se a prática está sendo seguida e para oferecer suporte à resposta a incidentes.

Quando o chat ainda faz parte da conversa, faça com que ele carregue dados mortos

Aplicativos de chat são ótimos para coordenar pessoas, não para carregar segredos. Se o seu modelo de segurança assume que a criptografia por si só salvará uma senha colada em uma DM, você está deixando um rastro que invasores, pessoas internas e auditores podem seguir. A solução não é mais criptografia no mesmo canal. É enviar menos, por menos tempo, por meio de um caminho de conhecimento zero projetado para desaparecer no primeiro uso.

Se você quiser ver como isso funciona na prática, tente criar um link de conhecimento zero e uso único com o Nurbak. Ou mergulhe mais fundo nos guias relacionados:

- Por que o Slack e o Microsoft Teams não são seguros para senhas

- Como compartilhar um segredo com links de uso único

- Criptografia no lado do cliente vs. no lado do servidor: por que isso importa para seus segredos

- A maneira mais segura de compartilhar uma chave de API

- Criptografia AES 256 explicada para não engenheiros

Referências para leitura adicional:

- Central de Ajuda do Slack, Exportar dados do Slack e documentação da API Discovery

- Microsoft Learn, Visão geral do eDiscovery e retenção no Microsoft 365

- Folha de dicas de gerenciamento de segredos da OWASP

Tire o segredo durável dos seus logs de chat, e seu eu futuro, seus clientes e seus auditores agradecerão.