Equipes pequenas se movem rápido, entregam com frequência e lidam com um número surpreendente de segredos. Chaves de API, senhas de banco de dados, chaves SSH, chaves de assinatura JWT, segredos de clientes OAuth e chaves de criptografia mantêm tudo funcionando. Elas também atraem invasores. Relatórios de violação pública mostram consistentemente que credenciais roubadas impulsionam uma grande parte das invasões, e é por isso que uma abordagem leve e disciplinada para o gerenciamento de chaves compensa rapidamente para pequenas organizações. Se você tem adiado um programa formal porque soa como algo para "grandes empresas", este guia oferece um manual prático dimensionado para equipes de 5 a 50 pessoas.

O que conta como uma "chave secreta" e por que isso importa

Nem todos os segredos são criados iguais. Classifique-os por raio de explosão e por como são usados. Isso ajuda a definir padrões sensatos para armazenamento, distribuição e rotação.

| Tipo de segredo | Dono típico | Raio de explosão se vazado | Armazenamento recomendado | Entrega a uma pessoa | Mentalidade base de rotação |

|---|---|---|---|---|---|

| Chaves de API para terceiros (Stripe, SendGrid) | Equipe de App | Abuso de serviço, exposição de dados | Gerenciador de segredos na nuvem ou gerenciador de senhas da equipe para uso humano | Link de uso único e autodestrutivo para o destinatário | Rotacionar ao comprometer, revisar trimestralmente, preferir chaves com escopo limitado |

| Senhas de banco de dados | Plataforma ou DevOps | Exposição e adulteração de dados | Gerenciador de segredos, nunca em código | Link de uso único e autodestrutivo, depois rotacionar após a entrega | Rotacionar em mudanças de função, pelo menos duas vezes por ano, impor únicas por ambiente |

| Chaves privadas SSH | Engenheiros individuais | Movimento lateral, controle total do host | Hardware ou gerenciador de senhas com frase secreta forte | Nunca enviar chaves privadas, provisionar acesso via authorized_keys ou SSO | Substituir na saída imediatamente, impor chaves por usuário |

| Chaves de assinatura JWT ou chaves privadas TLS | Segurança ou plataforma | Tomada de conta em escala, perda de integridade | KMS ou HSM, com administradores restritos | Sem entrega humana, automatizar implantação via KMS | Rotações planejadas, testadas, com rollback, agendar pelo menos anualmente |

| Segredos de cliente OAuth, segredos de assinatura de webhooks | Equipe de App | Falsificação, fraude | Gerenciador de segredos | Link de uso único e autodestrutivo durante a configuração | Rotacionar quando as funções mudam ou terceiro é comprometido |

| Códigos de recuperação MFA e sementes TOTP | TI ou RH durante onboarding | Tomada de conta | Gerenciador de senhas uma vez entregue, sem e-mail persistente | Link de uso único e autodestrutivo, instruir armazenamento no cofre do usuário | Entrega de uso único, depois destruir, tratar como senhas |

Referências que valem a pena salvar: A orientação de gerenciamento de chaves do NIST é o padrão ouro para controles de ciclo de vida, rotação e funções. Veja a Recomendação para Gerenciamento de Chaves Parte 1 do NIST e a Folha de Dicas de Gerenciamento de Segredos da OWASP para diretrizes amigáveis para desenvolvedores.

- NIST SP 800-57 Parte 1: Recomendação para Gerenciamento de Chaves, Orientação Geral: https://csrc.nist.gov/publications/detail/sp/800-57-part-1/rev-5/final

- Folha de Dicas de Gerenciamento de Segredos da OWASP: https://cheatsheetseries.owasp.org/cheatsheets/Secrets_Management_Cheat_Sheet.html

- Visão geral do Verizon DBIR: https://www.verizon.com/business/resources/reports/dbir/

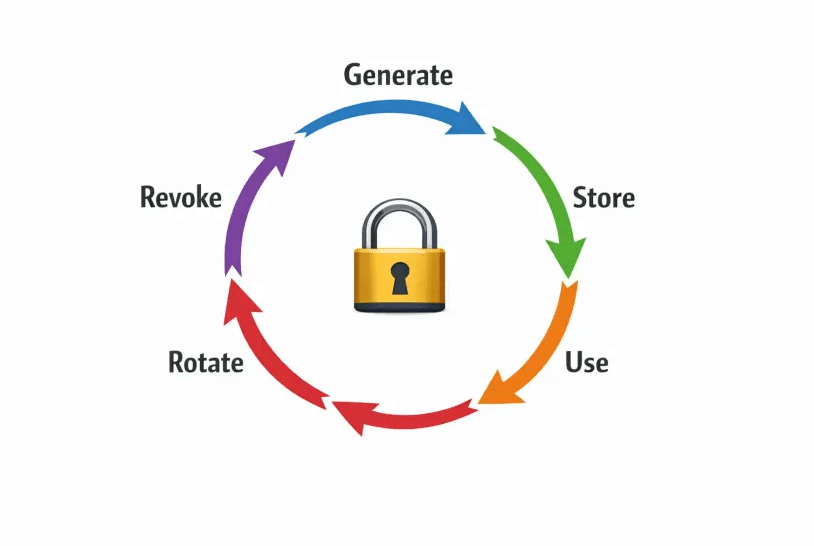

Princípios básicos que mantêm equipes pequenas seguras

- Mínimo privilégio e escopo: crie chaves que possam fazer o mínimo, para o menor conjunto de recursos e ambientes. Prefira credenciais por serviço e por ambiente.

- Uma única fonte da verdade: armazene segredos em um gerenciador dedicado. Evite espalhar em documentos, tickets, wikis e chats. Se sua equipe tem compartilhado senhas no Slack ou Teams, essas credenciais devem ser consideradas comprometidas.

- Pronto para rotação por design: escolha provedores e padrões que tornem a rotação indolor. Se a rotação for dolorosa, ela não acontecerá.

- Distribuição efêmera: nunca envie segredos brutos por e-mail ou chat. Use um link de uso único, autodestrutivo e criptografado no cliente para que nada persista nos registros.

- Auditar sem acumular: mantenha evidências de que um segredo foi entregue ou rotacionado, mas não retenha o próprio segredo em seus sistemas.

- Automatizar detecção e revogação: verificação de segredos em repositórios e CI, alertas sobre vazamentos e um manual de rotação claro.

Se você precisar de um mergulho mais profundo no modelo de privacidade por trás da distribuição efêmera, veja Criptografia Client-Side vs. Server-Side e nossa explicação simples sobre AES 256.

- Criptografia Client-Side vs. Server-Side: https://nurbak.com/pt/blog/client-side-vs-server-side-encryption-zero-knowledge/

- Criptografia AES 256 explicada para não engenheiros: https://nurbak.com/pt/blog/aes-256-encryption-explained-for-non-engineers/

O programa de gerenciamento de chaves mínimo viável, em 30 dias

Dia 1 a 5, inventário e proprietários

- Construa uma planilha ou documento único que liste cada segredo. Capture nome, sistema, ambiente, escopo, proprietário, onde está armazenado, data da última rotação, como é entregue e como revogá-lo.

- Atribua um proprietário humano para cada segredo. Proprietários aprovam acesso, iniciam rotação e lidam com revogação.

Dia 6 a 10, consolidar armazenamento

- Escolha um local de armazenamento. Para segredos de máquina ou aplicativo, use o gerenciador de segredos do seu provedor de nuvem ou um cofre gerenciado. Para itens de credenciais humanas, use um gerenciador de senhas empresarial.

- Remova texto simples de wikis, tickets e histórico de chat. Substitua por ponteiros para o gerenciador de segredos.

Dia 11 a 15, definir linhas de base de rotação

- Decida o que parece "bom" por classe de segredo. Exemplos de linhas de base: chaves de API revisadas trimestralmente, senhas de banco de dados duas vezes por ano, chaves de assinatura JWT anualmente com testes prévios.

- Documente um manual de rotação que engenheiros possam seguir sem adivinhar.

Dia 16 a 20, tornar a distribuição efêmera

- Padronize as entregas de segredos com links de uso único e autodestrutivos que criptografam no navegador. Isso elimina resíduos de e-mail e chat e apoia a minimização de dados.

- Com o Nurbak, você cola o segredo, define acesso único e envia o link. O conteúdo é criptografado localmente usando AES-256 e o servidor armazena apenas texto cifrado. Você pode auditar que o link foi acessado sem armazenar o próprio segredo.

- Envie contexto por um canal diferente. Por exemplo, envie o link no chat e a dica da senha por SMS, ou vice-versa.

Dia 21 a 25, automatizar detecção e resposta

- Ative a verificação de segredos em seus repositórios e CI. O GitHub fornece detecção integrada. Estabeleça alertas para um canal compartilhado.

- Escreva um breve manual de incidentes: se um segredo aparecer em um repositório ou ticket, quem o rotaciona, como você confirma que a nova versão está ativa e como você invalida a vazada.

Dia 26 a 30, medir e melhorar

- Rastreie três métricas: porcentagem de segredos com um proprietário, tempo médio para rotacionar após um evento de vazamento e número de segredos fora do gerenciador.

- Revise uma amostra de entregas para provar que o compartilhamento efêmero foi usado.

Referências úteis para controles e verificação

- NIST SP 800-53 Rev. 5, SC-12 e SC-13 para estabelecimento e gerenciamento de chaves: https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/final

- Verificação de Segredos do GitHub: https://docs.github.com/pt/code-security/secret-scanning/about-secret-scanning

Procedimentos operacionais padrão que você pode copiar

Integrar um novo desenvolvedor sem deixar rastros

- Crie chaves de API por ambiente e com privilégio mínimo para os serviços que eles precisam.

- Armazene chaves em seu gerenciador de segredos e conceda acesso ao desenvolvedor por grupo.

- Para itens de entrega inicial que devem ser digitados, como uma senha temporária de banco de dados ou códigos de recuperação, envie via um link de uso único e autodestrutivo. O Nurbak usa criptografia do lado do cliente e acesso único para impedir que logs ou backups contenham o segredo.

- Confirme o recebimento, depois rotacione ou revogue quaisquer segredos temporários de integração.

Para orientação detalhada de envio, veja Como compartilhar um segredo com links de uso único e A maneira mais segura de compartilhar uma chave de API.

- Como compartilhar um segredo com links de uso único: https://nurbak.com/pt/blog/how-to-share-secret-one-time-links/

- A maneira mais segura de compartilhar uma chave de API: https://nurbak.com/pt/blog/the-safest-way-to-share-an-api-key/

Rotacionar uma senha de banco de dados com tempo de inatividade mínimo

- Crie um novo usuário ou senha no banco de dados com os mesmos privilégios do antigo.

- Atualize a configuração do aplicativo para usar a nova credencial através do seu gerenciador de segredos, depois implante.

- Verifique se as conexões estão tendo sucesso com a nova credencial.

- Revogue o usuário ou senha anterior.

- Registre a rotação em seu inventário e crie um ticket para rastreabilidade.

Dar acesso temporário a um fornecedor sem o risco zumbi

- Crie uma credencial com escopo limitado e tempo definido específica para o fornecedor.

- Compartilhe via um link de uso único e autodestrutivo. Peça ao fornecedor para confirmar o acesso em um canal separado.

- Monitore o uso e revogue imediatamente no final do compromisso.

Lista de verificação de endurecimento para equipes pequenas

- Segredos únicos por serviço e por ambiente. Nunca reutilize a mesma chave entre staging e produção.

- Sem contas humanas compartilhadas. Use identidades individuais com SSO onde for possível.

- Negar segredos em repositórios de código. Adicione ganchos de pré-commit e verificações de CI para falhar builds ao detectar segredos.

- Proteger logs de build. Redija variáveis de ambiente e rotacione credenciais usadas por executores de CI.

- Eliminar capturas de tela e tickets com segredos. Substitua por links de uso único e exclua o conteúdo anterior.

- Preferir criptografia autenticada para sua própria criptografia, por exemplo AES com modo GCM, e nunca crie suas próprias primitivas. Veja NIST SP 800-38D para detalhes se implementar criptografia você mesmo.

- Desativar visualizações de links em canais que possam buscar links de uso único automaticamente, ou compartilhe links em blocos de código. Teste suas ferramentas de colaboração para ter certeza.

Conformidade sem a burocracia

Você pode satisfazer as expectativas comuns de compradores e auditores mostrando que minimiza a retenção, criptografa de ponta a ponta, rotaciona de forma previsível e mantém evidências básicas do seu processo. A abordagem neste guia mapeia de forma limpa para princípios de SOC 2, ISO 27001 e GDPR como limitação de armazenamento e minimização de dados. A transmissão efêmera e de conhecimento zero é um controle forte porque remove dados de sistemas persistentes por padrão, então há pouco para excluir depois.

Modelo de política que você pode adaptar hoje

- Os segredos nunca devem ser enviados em texto simples por e-mail, tickets ou chat. Use links de uso único e autodestrutivos para todas as transferências de humano para humano.

- Todos os segredos devem ter um proprietário, ser armazenados em um gerenciador de segredos aprovado e ter etapas definidas de rotação e revogação.

- As chaves devem ter o escopo de permissões e ambientes mínimos necessários.

- A resposta a incidentes requer rotação imediata de qualquer segredo encontrado em código, logs, docs ou tickets, com confirmação de que o novo segredo está em uso.

- Usuários que saem acionam a revogação de suas credenciais e quaisquer credenciais que criaram para outros.

Erros comuns a evitar

- Copiar segredos em wikis, runbooks ou sites de paste como Pastebin por conveniência. Substitua por ponteiros para seu gerenciador e links de uso único para distribuição.

- Reutilizar a mesma chave de API em vários serviços. O compromisso em um lugar se torna compromisso em todos os lugares.

- Hardcoding de segredos em código ou infraestrutura como código. Use referências ao seu gerenciador de segredos em tempo de execução.

- Tratar a rotação como um evento especial. Torne-a rotineira e programável para que seja rápida.

- Assumir que os gerenciadores de senhas resolvem tudo. Eles são ótimos para segredos humanos, mas não substituem KMS ou gerenciadores de segredos para aplicativos.

Como o Nurbak se encaixa em um programa de equipe pequena

O Nurbak resolve uma parte específica e dolorosa do gerenciamento de chaves, a entrega de humano para humano. Ele usa criptografia AES-256 do lado do cliente e um design de conhecimento zero para que seu segredo nunca exista no servidor em texto simples. Você cria um link de uso único e autodestrutivo, o entrega ao destinatário e o conteúdo é excluído permanentemente depois que eles o leem. Os logs de acesso de auditoria amigáveis para o administrador fornecem prova de que o link foi aberto, sem armazenar o próprio segredo. Isso reduz dados residuais em e-mail, chat, tickets e backups, e se alinha com os princípios de limitação de armazenamento e minimização.

Se você já usa um gerenciador de segredos para armazenamento, o Nurbak o complementa tornando a distribuição efêmera, de curta duração e auditável, que é exatamente o que a maioria das auditorias e revisões de segurança procuram.

Perguntas frequentes

Precisamos de um HSM completo para estar seguros? A maioria das equipes pequenas não. Use seu KMS na nuvem ou um gerenciador de segredos gerenciado para segredos de aplicativos e chaves de assinatura. HSMs são ótimos para necessidades de alta garantia, mas adicionam custo e complexidade. Comece com KMS e manuais de rotação claros.

Com que frequência devemos rotacionar as chaves? Use uma cadência baseada em risco. Segredos de alto valor ou amplo escopo merecem rotações mais frequentes e testes prévios completos. Muitas equipes revisam chaves de API trimestralmente, senhas de banco de dados pelo menos duas vezes por ano e chaves de assinatura anualmente com um ensaio. Rotacione imediatamente após vazamentos ou mudanças de função.

Qual é a maneira mais segura de entregar uma senha a um novo funcionário? Use um link de uso único e autodestrutivo com criptografia do lado do cliente, depois confirme o recebimento em um canal separado. Peça a eles para armazená-lo no gerenciador de senhas da equipe e rotacione qualquer credencial temporária depois.

Como evitamos que os segredos entrem no git? Habilite ganchos de pré-commit e verificação de segredos em CI, bloqueie merges com descobertas e eduque os desenvolvedores de que variáveis de ambiente e referências a segredos devem vir do seu gerenciador em tempo de execução. Se um segredo escapar, rotacione-o imediatamente e remova-o do histórico.

Podemos auditar entregas sem armazenar segredos? Sim. Ferramentas como o Nurbak fornecem logs de acesso de auditoria que mostram quando um link foi acessado, e o próprio conteúdo nunca é armazenado em texto simples porque a criptografia acontece no navegador.

E quanto às visualizações de links que podem consumir links de uso único? Desative visualizações em canais usados para entrega de segredos ou envie o link em um formato que impeça a busca automática. Você também pode coordenar com o destinatário para abrir o link apenas depois de enviá-lo e confirmar janelas de tempo.

Torne o compartilhamento de segredos a parte mais segura do seu fluxo de trabalho

Pare de permitir que o e-mail ou o chat se tornem um arquivo permanente de suas chaves mais sensíveis. Crie um link de conhecimento zero e uso único com o Nurbak, compartilhe-o e tenha confiança de que não há nada para limpar.

Comece em minutos: Crie um link seguro de uso único agora