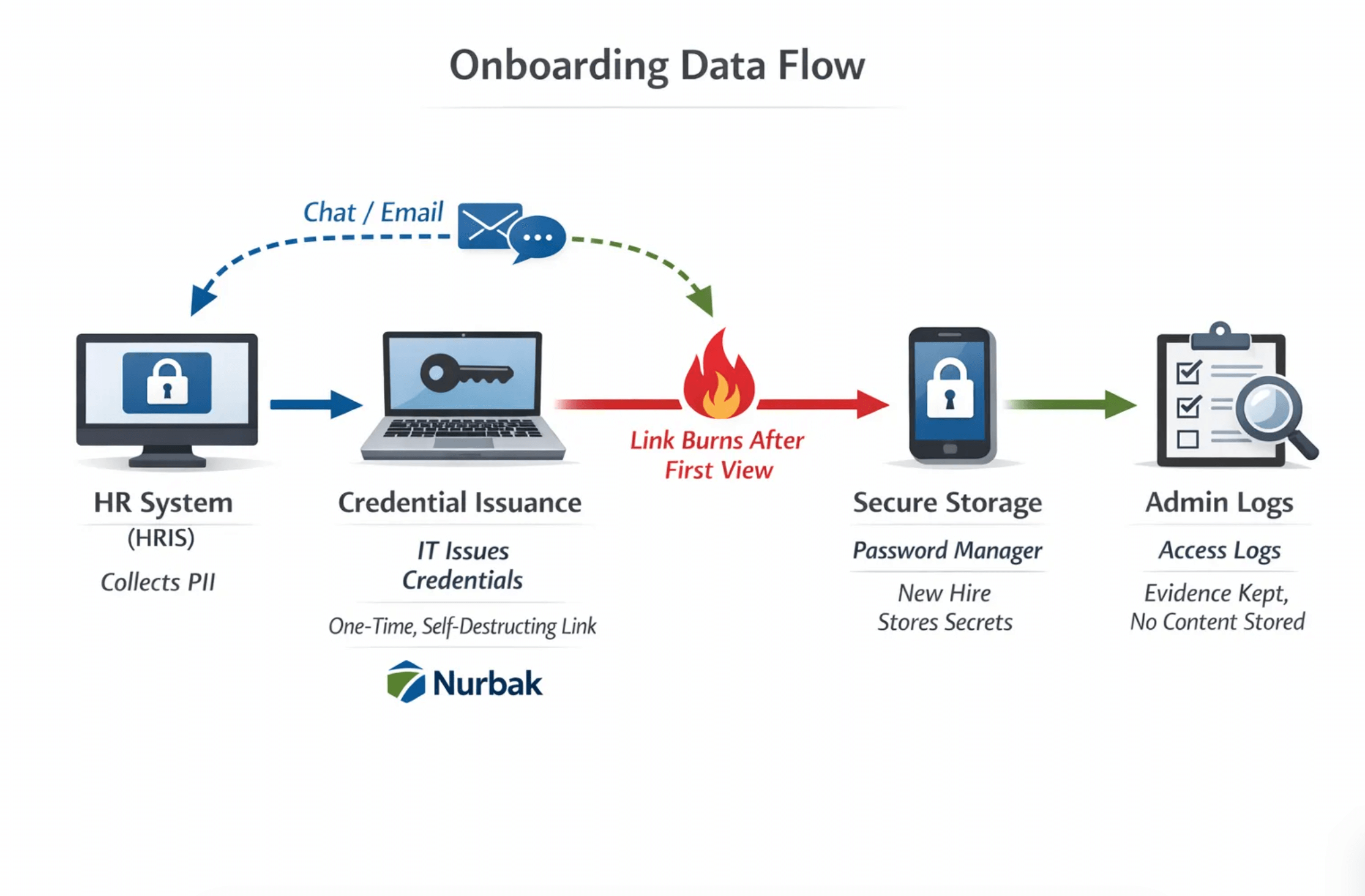

A maioria das empresas foca na velocidade durante o onboarding, mas os primeiros dias são também quando os dados sensíveis estão mais expostos. RH coleta informações pessoais, TI emite credenciais iniciais e códigos de recuperação 2FA, engenharia distribui chaves API ou variáveis de ambiente, e finanças configura os detalhes da folha de pagamento. Se esses itens caem em threads de email ou logs de chat, eles persistem por anos, transformando fluxos de trabalho de onboarding rotineiros em alvos de alto valor.

Este guia mostra como gerenciar dados sensíveis durante o onboarding com uma abordagem de rastro zero. Você verá onde aparecem os maiores riscos, quais controles realmente reduzem a exposição e como operacionalizar links de uso único que se autodestroem para compartilhamento de segredos entre pessoas.

Por que o onboarding é um momento de alto risco para dados sensíveis

O onboarding comprime muitas trocas sensíveis em uma janela de tempo curta. Essa concentração é conveniente para atacantes e também cria passivos de longa duração em seus sistemas de registro.

Multiplicadores de risco típicos:

- Múltiplas equipes tocam nos mesmos dados individuais, o que cria duplicação e aumenta o raio de explosão.

- Históricos de email e chat são persistentes e pesquisáveis, o que entra em conflito com a minimização de dados e o direito ao esquecimento.

- Fluxos de login e recuperação pela primeira vez envolvem segredos que frequentemente são entregues fora de banda ou por pessoas não familiarizadas com o manuseio seguro.

Reguladores e definidores de padrões apontam para as mesmas ideias centrais: minimize o que você mantém e delete o que não precisa. O Artigo 5 do GDPR destaca os princípios de minimização de dados e limitação de armazenamento, enquanto a orientação do NIST enfatiza uma gestão robusta do ciclo de vida de autenticação e transmissão segura. Veja os princípios do Artigo 5 do GDPR sobre processamento e limitação de armazenamento, e NIST SP 800‑63B para orientação sobre o ciclo de vida de autenticação. Referências: Artigo 5 do GDPR, NIST SP 800‑63B, NIST SP 800‑53 Rev. 5, OWASP Secrets Management Cheat Sheet.

O que conta como sensível durante o onboarding

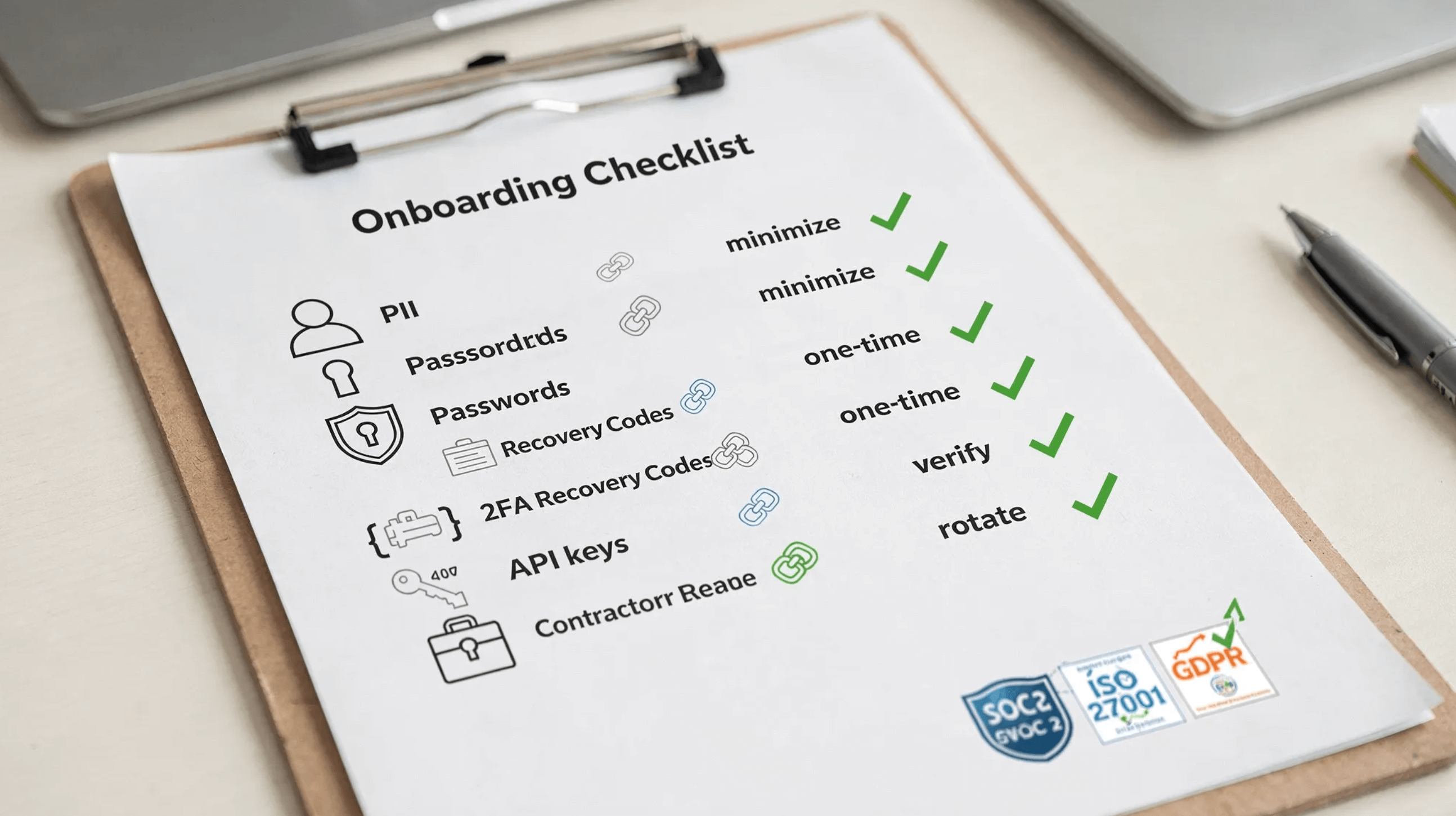

Dados sensíveis não são apenas senhas. Em fluxos de trabalho de onboarding você geralmente lidará com:

- PII de identidade e folha de pagamento, por exemplo identificações governamentais, endereço residencial, formulários fiscais, números de conta bancária e roteamento.

- Artefatos de autenticação, por exemplo senhas iniciais, códigos de recuperação 2FA, seeds OTP baseados em tempo, códigos de backup.

- Credenciais de acesso, por exemplo tokens de inicialização SSO, PSKs de VPN e Wi‑Fi, senhas de administrador local do dispositivo, tokens de inicialização de cofre.

- Segredos de desenvolvedor, por exemplo chaves API, variáveis de ambiente, tokens de conta de serviço, chaves de assinatura.

- Integrações de terceiros, por exemplo convites de console de fornecedores e credenciais temporárias entre inquilinos.

Trate cada item desta lista como um segredo com uma meia-vida curta e o potencial de desbloquear outros sistemas se manuseado incorretamente.

Modos de falha a eliminar desde o primeiro dia

- Enviar senhas ou códigos de recuperação 2FA por email, porque caixas de correio e backups persistem e são amplamente acessíveis aos administradores.

- Despejar segredos no Slack ou Teams, porque logs de chat são indexáveis e visualizações às vezes renderizam conteúdo.

- Armazenar segredos em sistemas de tickets, porque tickets frequentemente são compartilhados entre departamentos e retidos para auditorias.

- Usar pastebins públicos ou links de notas com anúncios, porque muitos não são criptografados e são rastreados por bots.

Se algum desses estiver em seus SOPs atuais, substitua-os por entrega efêmera de uso único usando uma ferramenta de conhecimento zero e exija rotação imediata após o primeiro uso.

Para contexto sobre riscos de chat e padrões mais seguros, veja Por que Slack e Microsoft Teams não são seguros para senhas.

Princípios operacionais para dados sensíveis de onboarding

- Minimizar, colete apenas o que precisa, evite copiar entre sistemas e evite capturas de tela.

- Acesso de uso único, entregue segredos através de links de visualização única que se autodestroem.

- Conhecimento zero, garanta que a criptografia aconteça no navegador do remetente e o provedor não pode ler o conteúdo.

- Janela de exposição curta, expire links rapidamente se não forem abertos e rotacione segredos imediatamente após o uso.

- Separação de canais, use chat ou email para coordenação e um link efêmero para o segredo real.

- Verifique o destinatário, confirme a identidade fora de banda antes de compartilhar credenciais de primeiro uso.

- Mantenha prova sem conteúdo, retenha evidências de eventos de entrega e acesso, nunca armazene o segredo em si.

Uma abordagem criptografada do lado do cliente se alinha com esses princípios. Para uma breve introdução sobre por que o conhecimento zero importa, leia Criptografia do Lado do Cliente vs. do Servidor: Por que Importa para seus Segredos.

Um plano prático que você pode adotar neste trimestre

1) Mapeie pontos de contato de onboarding que lidam com dados sensíveis

Liste cada etapa onde RH, TI, Segurança, Engenharia e Finanças criam, transmitem ou armazenam itens sensíveis. Identifique o sistema de origem, quem precisa receber e onde não deve persistir.

2) Atribua um proprietário, um método de transferência seguro e um prazo de exclusão

Use a tabela abaixo como ponto de partida. Adapte-a à sua stack.

| Item de onboarding | Proprietário | Padrão de transferência segura | Retenção recomendada no remetente | Evidência a manter |

|---|---|---|---|---|

| Senha de conta inicial ou código de inicialização | TI | Link de uso único que se autodestrói, verifique a identidade separadamente | Destruir uma vez compartilhado e rotacionado | Registro de evento de acesso, nota de ticket que a rotação foi concluída |

| Códigos de recuperação 2FA | TI, Segurança | Link de uso único que se autodestrói, instrua o destinatário a armazenar em gerenciador de senhas | Destruir após confirmação de armazenamento | Registro de evento de acesso, reconhecimento do destinatário |

| Chave API ou variáveis de ambiente | Engenharia | Link de uso único que se autodestrói para o desenvolvedor, escopo de chave com privilégios mínimos | Não manter uma cópia após a entrega | Registro de evento de acesso, log de alterações mostrando criação de chave e escopo |

| Detalhes bancários para folha de pagamento | RH | Use portal HRIS seguro para coleta, evite email, se precisar transmitir internamente use um link efêmero | Sem cópias locais, purgue rascunhos | Registro HRIS, reconhecimento de configuração |

| Credenciais temporárias de contratado | TI | Link de uso único que se autodestrói, rotacione após a tarefa | Remover credencial após a tarefa | Registro de evento de acesso, nota de ticket de desprovisionamento |

Para casos de uso de engenharia e TI, veja duas análises profundas, A forma mais segura de compartilhar uma chave API e Pare de Hardcodear Segredos: Como Compartilhar Chaves API e Variáveis de Ambiente com Segurança.

3) Padronize a entrega com uma ferramenta de rastro zero

O Nurbak fornece links criptografados de uso único que se autodestroem com um design de conhecimento zero, então os segredos são criptografados no navegador e o servidor não vê texto plano. Recursos incluem criptografia AES‑256, links de acesso de uso único que se queimam após a leitura, logs de acesso de auditoria, um painel de administração e análises, e integrações que se encaixam na infraestrutura existente. Usar uma única ferramenta em RH, TI e Engenharia simplifica seus SOPs e reduz exceções.

4) Ensine aos destinatários o que fazer após a primeira visualização

Uma entrega segura também depende do destinatário. Inclua essas instruções em cada modelo que enviar:

- Abra o link em um dispositivo e rede confiáveis.

- Copie o segredo para seu gerenciador de senhas, não tire captura de tela.

- Confirme de volta ao remetente, o link se autodestruirá e não pode ser reaberto.

Para códigos de recuperação 2FA especificamente, compartilhe com um link de uso único e faça o funcionário armazená-los imediatamente. Passos detalhados estão em Como Enviar Códigos de Recuperação 2FA para Funcionários com Segurança.

5) Rotacione ou revogue prontamente

Trate itens de primeiro uso como temporários. Após o destinatário fazer login, rotacione para uma nova credencial ou imponha uma mudança de senha no primeiro login. Para contratados e fornecedores, siga um padrão de criar, compartilhar, rotacionar e remova o acesso no final do compromisso. Um manual conciso está em O Guia do SysAdmin: Como Enviar Credenciais Root Temporárias para Contratados Externos.

SOPs de onboarding específicos por função

RH, lidando com dados pessoais e configuração de folha de pagamento

Colete PII apenas através de seu HRIS ou um formulário de entrada seguro, não por email. Se precisar transmitir um elemento sensível para Finanças ou Benefícios durante a configuração, use um link de uso único e mantenha apenas a prova de acesso, não o conteúdo. Comunique aos novos funcionários que você nunca pedirá CPFs ou detalhes bancários por chat. Alinhe as instruções com seu aviso de privacidade e política de retenção de dados.

TI e Segurança, credenciais de primeiro uso e MFA forte

Entregue senhas de primeira vez, códigos de inicialização e códigos de recuperação 2FA através de links de uso único, e imponha rotação no primeiro uso. Desabilite visualizações de links para seu domínio de link de uso único dentro de sua plataforma de chat, e evite postar segredos nos corpos dos tickets. Exija uma verificação de identidade fora de banda antes de enviar o link, por exemplo uma breve vide chamada ou uma chamada para um número conhecido.

Engenharia, chaves de desenvolvedor e variáveis de ambiente

Nunca cole segredos em mensagens de commit, tickets ou chat. Escopo de chaves API com privilégios mínimos e limite o conjunto de variáveis de ambiente ao que o novo desenvolvedor precisa para o primeiro dia. Entregue segredos com um link de uso único e rotacione tokens padrão após o primeiro pull ou login bem-sucedido.

Alinhamento de conformidade que reduz o trabalho de auditoria

Você pode atender múltiplos requisitos construindo onboarding em torno de minimização e entrega efêmera.

- GDPR, minimização de dados e limitação de armazenamento, mantenha menos e por períodos mais curtos e simplifique solicitações de Direito ao Esquecimento. Veja Artigo 5 do GDPR.

- SOC 2, evidência de que segredos não foram armazenados a longo prazo, controle centralizado sobre como credenciais são compartilhadas e auditabilidade de eventos de acesso.

- ISO 27001, alinhe com controles sobre transferência de informações e exclusão de informações evitando canais persistentes e usando ferramentas que não armazenam conteúdo secreto.

- NIST, alinhe com orientação de transmissão segura e ciclo de vida de autenticação em SP 800‑63B e proteção de transmissão em SP 800‑53.

Para uma visão de política mais ampla, incluindo como reconciliar requisitos de privacidade e segurança, veja Segurança de dados e privacidade de dados: alinhe suas políticas.

Implemente em 30 dias, um plano de implementação pragmático

Semana 1, descubra e decida

- Inventário de pontos de contato de onboarding em RH, TI, Engenharia e Finanças.

- Escolha canais canônicos para comunicação e para entrega de segredos. Adote uma política de sem segredos em email ou chat.

Semana 2, padronize o padrão

- Implemente o Nurbak para entrega de segredos criptografados do lado do cliente de uso único.

- Atualize runbooks e modelos de onboarding com instruções para destinatários e passos de rotação.

Semana 3, treine e endureça

- Treine coordenadores de RH, administradores de TI e gerentes de contratação nos novos SOPs.

- Configure sua plataforma de chat para evitar desdobramento de links para seu domínio de link de uso único. Adicione um breve explicador ao seu wiki de onboarding.

Semana 4, prove e melhore

- Execute um piloto com uma coorte de novos funcionários. Use o painel de administração e análises do Nurbak para revisar adoção e exceções.

- Capture evidência para auditores, por exemplo eventos de acesso e notas de tickets confirmando rotação.

Métricas que mostram que seu onboarding é seguro por design

Rastreie um pequeno conjunto de métricas que provem controle e guiem melhorias:

- Adoção do método de compartilhamento, percentual de itens sensíveis entregues via links de uso único.

- Tempo até rotação, tempo médio entre primeiro acesso e rotação de credenciais.

- Exposição residual, número de segredos detectados por DLP em email ou chat durante onboarding.

- Esforço de apagamento, tempo necessário para cumprir uma solicitação de exclusão tocando artefatos de onboarding.

- Exceções, contagem e razão de qualquer desvio do SOP.

Armadilhas comuns e como evitá-las

- Link encaminhado ou aberto pela pessoa errada, mitigue com verificação de identidade fora de banda e janelas de validade curtas.

- Comprometimento do dispositivo no lado do destinatário, aconselhe abrir links apenas em um dispositivo gerenciado e exija rotação imediata.

- Capturas de tela de segredos, adicione linguagem de não captura de tela aos modelos e exija armazenamento em um gerenciador de senhas.

- Bots de visualização de links, compartilhe links de uso único apenas em canais onde visualizações estão desabilitadas para seu domínio ou envie o link via um canal que não desdobra.

Onde o Nurbak se encaixa

O Nurbak é construído para fluxos de trabalho de onboarding sensíveis. Ele combina criptografia AES‑256 do lado do cliente, uma arquitetura de conhecimento zero e links de uso único que se autodestroem para que segredos não deixem rastro após a entrega. O serviço não armazena nem registra conteúdo secreto, fornece logs de acesso de auditoria para evidência e inclui um painel de administração e análises para que você possa operacionalizar esse padrão em todas as equipes. O Nurbak se integra com infraestrutura existente e suporta múltiplas indústrias, o que permite que RH, TI e Engenharia compartilhem uma única forma simples de lidar com dados sensíveis durante o onboarding.

Adotar um padrão de onboarding de rastro zero reduz o risco de violação, diminui a sobrecarga de conformidade e constrói confiança com novos funcionários desde o primeiro dia. Se você está pronto para substituir chat e email para entrega de segredos, experimente o Nurbak em nurbak.com, e padronize seu onboarding em torno de links de uso único que se autodestroem.