Se você já viu a frase AES-256 em uma página de segurança e se perguntou o que ela realmente significa, este guia é para você. Em linguagem simples, explicaremos o que a criptografia AES-256 faz, por que é considerada confiável e onde se encaixa em um fluxo de trabalho de segurança prático para compartilhar informações sensíveis.

O que é AES-256, em linguagem simples

AES é uma receita para embaralhar dados para que apenas alguém com a chave correta possa lê-los. As letras significam Advanced Encryption Standard (Padrão de Criptografia Avançado), um padrão público selecionado e publicado pelo Instituto Nacional de Padrões e Tecnologia dos Estados Unidos. O "256" refere-se ao tamanho da chave secreta, 256 bits, que determina o quão difícil é adivinhar a chave por força bruta.

Pense em AES como uma fechadura muito segura, e a chave de 256 bits como uma chave com um número alucinante de formas possíveis. Se você tem a chave, abrir a fechadura é fácil e rápido. Sem ela, tentar cada chave possível é tão impraticável que é efetivamente impossível com o poder de computação atual.

Se você quer a definição original, AES é padronizado em NIST FIPS 197, o que significa que seu design tem sido público, revisado e testado por anos.

Por que tantas organizações confiam em AES-256

- Está especificado abertamente e tem sido revisado por criptógrafos por mais de duas décadas.

- É rápido e amplamente suportado, incluindo aceleração por hardware em CPUs modernas, por exemplo com Intel AES-NI.

- A orientação do NIST trata chaves de 256 bits como oferecendo proteção de muito longo prazo, ver NIST SP 800-57 Part 1.

A conclusão para não engenheiros: AES-256 não é um algoritmo boutique. É o padrão de trabalho usado virtualmente em todos os lugares onde dados sensíveis devem permanecer privados.

O que "segurança de 256 bits" realmente significa

Uma chave de 256 bits tem 2^256 valores possíveis, um número astronomicamente grande. Mesmo com recursos computacionais massivos, adivinhar sistematicamente a chave correta levaria muito mais tempo que a idade do universo. É por isso que você frequentemente ouve que forçar AES-256 por força bruta é inviável.

No entanto, a criptografia é tão forte quanto o resto da configuração. Senhas fracas, manipulação insegura de chaves ou bugs de implementação podem minar mesmo o cifrador mais forte. Tenha isso em mente enquanto continua lendo.

AES é a fechadura, o "modo" é como você a usa

AES é um bloco de construção. Para criptografar mais de um pequeno pedaço de dados com segurança, os sistemas usam modos de operação. Os modos determinam como os blocos de dados são processados e se o sistema também verifica manipulação.

- Alguns modos apenas ocultam o conteúdo (confidencialidade). Exemplos incluem CBC e CTR, documentados em NIST SP 800-38A.

- A melhor prática moderna usa criptografia autenticada, que oculta o conteúdo e detecta mudanças nele. AES-GCM é um exemplo bem conhecido, definido em NIST SP 800-38D.

Para não engenheiros, a diferença é simples. A confidencialidade previne interceptação. A autenticação previne manipulação silenciosa. Na maioria das aplicações do mundo real você quer ambas.

AES-128 vs AES-192 vs AES-256 em um relance

| Variante | Comprimento da chave | Rodadas AES | Notas de uso típico |

|---|---|---|---|

| AES-128 | 128 bits | 10 | Muito amplamente implantado, forte para muitos casos de uso |

| AES-192 | 192 bits | 12 | Menos comum na prática |

| AES-256 | 256 bits | 14 | Escolhido para confidencialidade de longo prazo e cenários de alta segurança |

As três usam o mesmo tamanho de bloco de 128 bits. Em muitos sistemas a diferença de desempenho é menor devido ao suporte de hardware. A escolha frequentemente depende da política e da margem de segurança desejada ao longo do tempo.

Onde você encontra AES-256 no trabalho cotidiano

- Protegendo arquivos e bancos de dados em repouso

- Protegendo conexões de rede e APIs

- Gerenciadores de senhas e ferramentas de compartilhamento de segredos

- Criptografia de backups e armazenamento de dispositivos

Se você lida com credenciais, códigos de recuperação, tokens de acesso ou dados de clientes, há uma boa chance de que AES já esteja funcionando nos bastidores.

O lado humano da criptografia, por que ainda ocorrem violações

As violações raramente acontecem porque alguém matematicamente quebrou AES-256. Elas acontecem por problemas práticos como:

- Segredos são colados em chat ou email e permanecem pesquisáveis para sempre.

- Senhas são fracas, reutilizadas ou compartilhadas muito amplamente.

- Links para conteúdo sensível nunca expiram e circulam além dos destinatários pretendidos.

- Chaves ou frases de senha são armazenadas onde administradores ou fornecedores podem lê-las.

Boas ferramentas e hábitos reduzem a chance dessas falhas em escala humana.

Como AES-256 se encaixa em um fluxo de trabalho de compartilhamento mais seguro

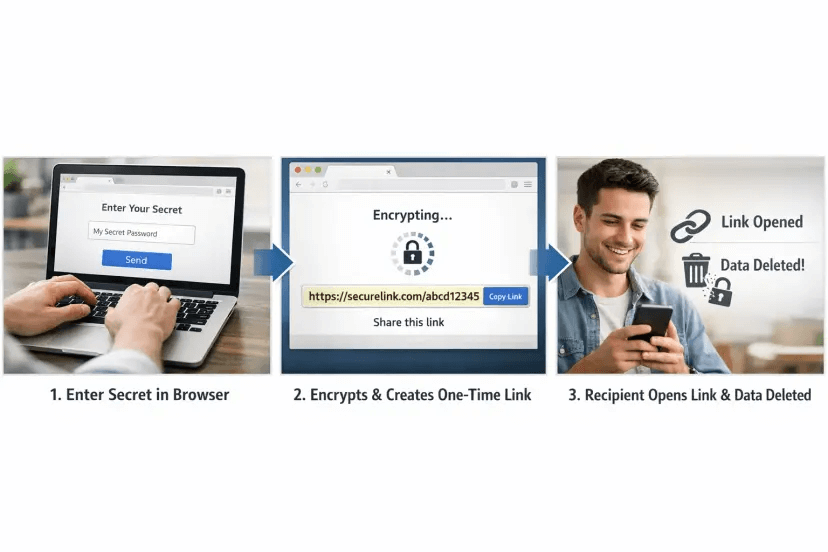

Quando você precisa compartilhar algo sensível, o padrão mais seguro é separar a mensagem do segredo. Discuta a logística em seu canal normal, mas transmita o segredo através de um link criptografado de uso único que se autodestrói depois de ser lido. Dessa forma, seu histórico de chat ou email contém apenas um link morto, não o segredo em si.

Este é exatamente o espaço de problemas em que o Nurbak se concentra. Com o Nurbak, os segredos são criptografados em seu dispositivo com AES-256, nunca armazenados ou registrados pelo serviço, e entregues como links de uso único autodestrutivos. Esta abordagem de conhecimento zero significa que o provedor não pode ler o segredo, porque nunca recebe a chave de descriptografia. Saiba mais no Nurbak.

O que realmente torna seguras as implantações AES-256

Se você perguntar a uma equipe de segurança o que observar em um sistema baseado em AES, ouvirá os mesmos temas. Aqui estão em termos humanos:

- Criptografia do lado do cliente, o segredo é criptografado antes de sair do seu dispositivo. Provedores que não podem ver seus dados reduzem os riscos de acesso interno e legal.

- Criptografia autenticada, o sistema não deve apenas ocultar o conteúdo, deve detectar manipulação.

- IVs ou nonces únicos, pense neles como ingredientes aleatórios frescos que previnem padrões. A reutilização é um risco real.

- Derivação de chave forte, se uma frase de senha estiver envolvida, use uma função de derivação de chave adequada em vez de transformar a frase de senha diretamente em uma chave. Isso desacelera tentativas de adivinhação.

- Acesso efêmero, links de uso único e expirações limitam quanto tempo um segredo pode ser roubado ou mal utilizado.

- Retenção mínima de dados, evite serviços que mantenham cópias, registros ou chaves.

A orientação do NIST para modos e gerenciamento de chaves é pública e acessível se você quiser ir mais fundo, ver NIST SP 800-38A e NIST SP 800-57 Part 1.

Mitos comuns, desmascarados

- AES-256 é exagerado, é verdade que AES-128 já é muito forte para muitos casos de uso, mas AES-256 fornece uma margem de segurança maior e é frequentemente escolhido para políticas de confidencialidade de longo prazo.

- A criptografia sozinha resolve tudo, a criptografia protege a confidencialidade, mas você ainda precisa de autenticação, controle de acesso, exclusão segura e bons processos.

- Um fornecedor que usa AES-256 é automaticamente conhecimento zero, AES-256 é um cifrador. O conhecimento zero descreve a arquitetura. Um serviço pode usar AES-256 e ainda reter as chaves no lado do servidor. Se você quer privacidade do provedor, procure criptografia do lado do cliente.

- Computadores quânticos quebrarão AES no próximo ano, a análise atual sugere que embora alguns criptossistemas sejam vulneráveis a computadores quânticos em larga escala, forçar AES-256 por força bruta permanece fora de alcance no futuro previsível. As recomendações atuais do NIST ainda incluem AES.

Lista de verificação do comprador para ferramentas baseadas em AES

Ao avaliar ferramentas que mencionam criptografia aes 256 na página inicial, solicite respostas claras a estas perguntas:

- Onde ocorre a criptografia, no cliente ou no servidor?

- Como as chaves são criadas, armazenadas e destruídas?

- O sistema usa criptografia autenticada para detectar manipulação?

- Qual é a política de retenção de dados padrão, segredos ou registros são mantidos?

- Há links de uso único, expirações e registros de acesso de auditoria para rastreabilidade?

- Como o design suporta obrigações de conformidade que você já tem?

Se o fornecedor não conseguir responder sem jargão ou evasivas, isso é um sinal.

Como o Nurbak aplica AES-256 para privacidade prática

O Nurbak é projetado para equipes que precisam compartilhar informações sensíveis sem deixar rastro. Aqui está como ele mapeia para os princípios acima, sem se perder em acrônimos:

- Segredos são criptografados localmente no seu navegador com AES-256 antes de qualquer coisa sair do seu dispositivo, isso suporta a arquitetura de conhecimento zero do Nurbak.

- Links são de uso único por padrão, uma vez que o destinatário lê o segredo, o payload criptografado é permanentemente deletado para que seu chat ou email contenha apenas um link morto.

- Nenhum dado é registrado ou armazenado, isso reduz o risco de retenção acidental.

- Administradores podem revisar registros de acesso de auditoria e análises para governança sem ver conteúdo secreto.

- A plataforma é construída para apoiar equipes em indústrias reguladas e para se integrar com infraestrutura existente.

Se você está atualmente colando senhas no Slack ou enviando códigos de recuperação por email, mudar para um link criptografado do lado do cliente autodestrutivo remove um risco de longa duração do seu ambiente. Para uma introdução prática sobre por que isso importa, leia nosso guia sobre por que Slack e Microsoft Teams não são seguros para senhas.

Ações rápidas que não engenheiros podem tomar hoje

- Pare de colar segredos em canais persistentes como chat e email. Compartilhe um link criptografado de uso único em vez disso.

- Use frases de senha fortes e um gerenciador de senhas para que os humanos não sejam o elo fraco.

- Defina expirações em qualquer link sensível que você compartilhe. Vidas curtas são melhores.

- Confirme que a criptografia do seu fornecedor é do lado do cliente e conhecimento zero se a privacidade do provedor importa.

Esses hábitos, combinados com AES-256 sob o capô, reduzem drasticamente a chance de sua organização deixar informações sensíveis onde possam ser encontradas mais tarde.

Conclusão

AES-256 é o padrão mais amplamente confiável para criptografar dados hoje. É forte, rápido e apoiado por décadas de escrutínio público. Mas a segurança do mundo real é mais que matemática. Os maiores ganhos vêm de como você aplica AES, por exemplo criptografando no cliente, adicionando autenticação, limitando a duração e evitando armazenamento e registros.

Se você precisa de uma maneira fácil de colocar esses princípios em prática, experimente compartilhar seu próximo segredo com um link de uso único autodestrutivo no Nurbak. Você obtém os benefícios de privacidade de AES-256 e um design de conhecimento zero, sem a complexidade.