Chaves API são strings pequenas com um raio de explosão desproporcional. Uma vez expostas, podem permitir que um atacante se passe por sistemas, esgote créditos ou extraia dados sensíveis. Em 2024, pesquisadores relataram milhões de segredos vazados apenas no GitHub público, um lembrete de que o elo mais fraco geralmente é como um segredo é compartilhado ou armazenado após ser emitido. A forma mais segura de compartilhar uma chave API não é um aplicativo de chat ou cliente de e-mail específico, é um fluxo de trabalho curto e auditable que mantém a chave criptografada de ponta a ponta, limita quanto tempo existe em trânsito e não deixa nenhuma cópia recuperável.

Este guia mostra uma forma prática e orientada à segurança de entregar uma chave API com quase zero rastro, depois endurecer seu processo para equipes. Também explica por que links efêmeros criptografados do lado do cliente são a ferramenta certa para o trabalho.

Por que compartilhar uma chave API é arriscado por padrão

Canais comuns criam cópias persistentes e pesquisáveis de segredos:

- E-mail, caixas de entrada retêm mensagens por anos, são encaminhadas e frequentemente indexadas por pesquisa corporativa e eDiscovery.

- Chat, threads e anexos são pesquisáveis, visualizações podem vazar conteúdo, e administradores ou exportações podem revelar histórico. Veja nosso guia sobre por que Slack e Teams são arriscados para credenciais, também se aplica a chaves API. Por que Slack e Microsoft Teams não são seguros para senhas

- Tickets e documentos, registros duradouros projetados para colaboração, não para sigilo.

- Capturas de tela e PDFs, copiados e sincronizados em dispositivos e backups.

Uma vez que uma cópia existe em qualquer um desses sistemas, você deve tratá-la como uma exposição de longo prazo. Isso vai contra as orientações da comunidade de segurança, por exemplo a Folha de Dicas de Gerenciamento de Segredos do OWASP, que aconselha contra armazenar segredos em código, logs, tickets ou documentos compartilhados e recomenda limitar a vida útil e o acesso sempre que possível. Folha de Dicas de Gerenciamento de Segredos do OWASP

Como é a "mais segura", princípios a seguir

- Criptografia de ponta a ponta e conhecimento zero, o provedor não pode ler o segredo, a criptografia acontece localmente no navegador ou cliente.

- Acesso de uso único, o link ou envelope queima após uma única visualização.

- Sem conteúdo armazenado no servidor, sem texto simples ou carga descriptografável mantida pelo serviço.

- Janela curta de exposição, compartilhe just-in-time e gire logo após a entrega.

- Verificação do destinatário, confirme que a pessoa pretendida acessou.

- Metadados mínimos com auditoria útil, detalhes suficientes do evento para comprovar acesso para conformidade sem reter o segredo em si.

A orientação de gerenciamento de chaves do NIST destaca limitar a exposição de chaves, escopo e rotação como controles principais. Esses controles importam tanto durante a entrega quanto durante o estado estável. NIST SP 800-57 Parte 1

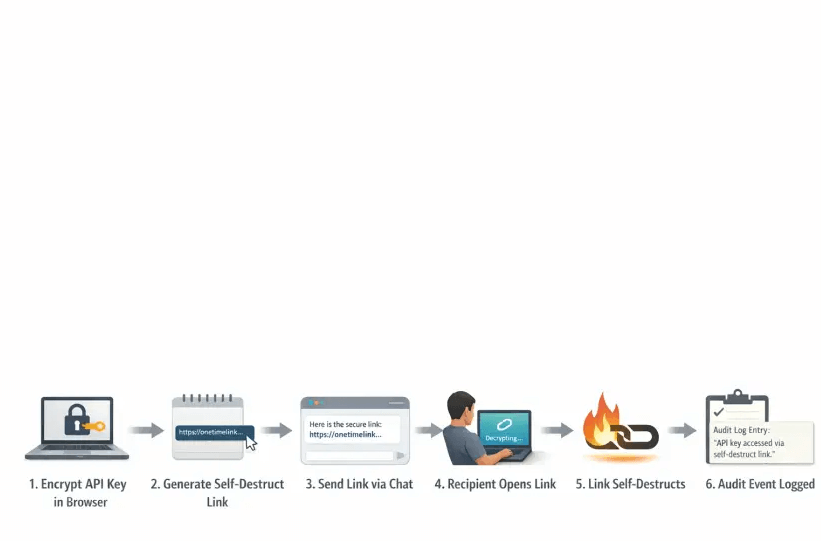

A forma mais segura de compartilhar uma chave API, um fluxo de trabalho passo a passo

O procedimento a seguir usa Nurbak, uma ferramenta de conhecimento zero para links autodestrutivos que criptografa segredos localmente com AES-256 e não deixa nenhuma cópia recuperável no servidor. Você pode adaptar essas etapas às ferramentas da sua equipe, mas as propriedades de segurança são as mesmas.

Antes de compartilhar

- Gere uma chave nova e com escopo, restrinja as permissões ao mínimo, defina listas de permissão de IP ou acesso em nível de ambiente se a plataforma suportar.

- Planeje uma rotação, decida quando você irá girar ou revogar após o destinatário confirmar o recebimento.

- Evite cópias intermediárias, não cole a chave em tickets ou notas.

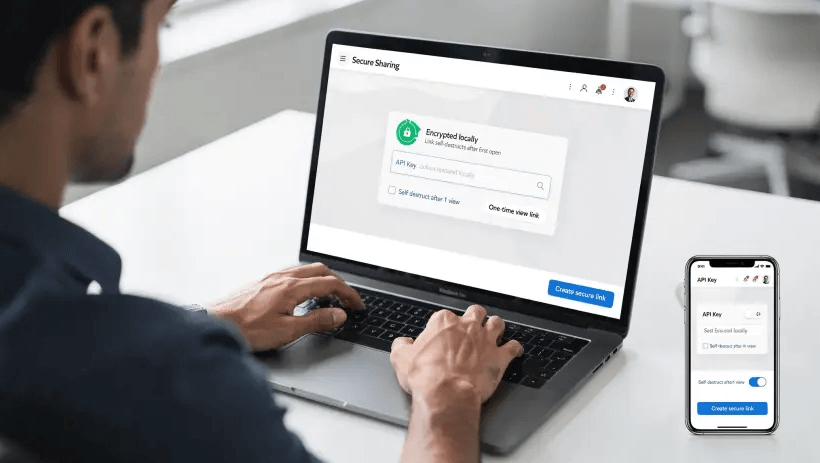

Crie um link de uso único e conhecimento zero

- Vá para Nurbak, cole a chave API e crie um link autodestrutivo de acesso de uso único. A criptografia acontece localmente, o serviço usa AES-256 sob um design de conhecimento zero e não armazena ou registra conteúdo secreto.

- Copie o link gerado. Neste ponto, o texto cifrado é a única coisa que sai do seu dispositivo.

Entregue por canais separados

- Envie o link de uso único no seu canal normal, por exemplo Slack ou e-mail. O conteúdo ainda está protegido porque só pode ser aberto uma vez e está criptografado de ponta a ponta.

- Envie um código ou frase de verificação curta fora de banda, por exemplo uma frase de 6 palavras via SMS ou uma breve chamada de voz. O destinatário responde com a frase após abrir o link. Isso lhe dá verificação simples remetente-receptor sem senhas na ferramenta.

Ações do destinatário

- Abra o link uma vez, descriptografe localmente e armazene a chave em um gerenciador de segredos aprovado ou sistema de implantação. Não a mantenha em notas ou chat.

- Teste a chave imediatamente no ambiente pretendido.

Exemplo de teste, substitua pelo esquema da sua API:

curl -H "Authorization: Bearer <api_key>" https://api.example.com/v1/pingApós a entrega

- Confirme que o link está queimado, os links do Nurbak se autodestroem após uma leitura, e use logs de acesso de auditoria para confirmar que o link foi acessado.

- Gire no cronograma se a plataforma suportar rotação rápida, e sempre revogue chaves antigas uma vez que a entrega esteja completa.

- Registre o evento no seu log de mudanças sem o segredo, data, destinatário, emissor e o escopo da chave.

Por que este fluxo de trabalho funciona

- Separa a mensagem do segredo, seu histórico de chat ou e-mail contém apenas um link morto, não a chave.

- Minimiza a vida útil, a chave existe em trânsito por minutos em vez de dias.

- Mantém texto simples fora de servidores de terceiros, uma arquitetura de conhecimento zero torna o acesso do provedor matematicamente implausível.

- Mantém responsabilidade, logs de acesso de auditoria dão às equipes prova de que o link foi aberto sem persistir o segredo.

Canais comparados, quão arriscadas são as opções comuns

| Método de compartilhamento | Nível de risco | Por que é arriscado ou seguro | Como tornar mais seguro | |

|---|---|---|---|---|

| Chave bruta em e-mail | Alto | Armazenamento persistente, encaminhamentos e exportações de caixa de correio | Não usar para segredos | |

| Chave bruta em chat | Alto | Histórico pesquisável, visualizações, acesso de administrador | Não usar para segredos, usar links efêmeros em vez disso | |

| Sistema de tickets | Alto | Indexado e de longa duração por design | Não armazenar segredos, referenciar um link queimado | |

| Recurso "enviar" do gerenciador de senhas | Médio | Geralmente criptografado, pode criar itens recuperáveis | Usar visualizações de uso único quando suportado, excluir rapidamente | |

| Paste auto-hospedado com criptografia do lado do cliente | Médio | Seguro se configurado, sobrecarga operacional | Restringir acesso, garantir criptografia verdadeira do lado do cliente | |

| Link de uso único do Nurbak | Baixo | Criptografia AES-256 do lado do cliente, conhecimento zero, autodestruição após leitura | Verificar destinatário fora de banda e girar após a entrega |

Para uma análise mais profunda de por que ferramentas de colaboração persistentes são inadequadas para segredos, consulte nossa análise de Slack e Teams. Por que Slack e Microsoft Teams não são seguros para senhas

Playbook da equipe, torne um SOP repetível

- Escopo primeiro, emita chaves com o menor privilégio necessário e limites de ambiente.

- Compartilhe apenas via links de uso único e conhecimento zero, não cole chaves em tickets.

- Verifique o destinatário, use um segundo canal para confirmar a pessoa e o evento de acesso de uso único.

- Armazene em um gerenciador de segredos, exija que destinatários coloquem chaves em cofres aprovados ou armazenamentos de ambiente imediatamente.

- Gire rapidamente, agende rotação e revogue chaves antigas.

- Mantenha um rastro de auditoria sem conteúdo, registre quem emitiu, quem recebeu e quando a chave foi girada. O Nurbak fornece logs de acesso de auditoria para apoiar este requisito.

Este fluxo de trabalho está alinhado com as expectativas de conformidade em SOC 2 e ISO 27001, que enfatizam menor privilégio, controle de acesso e rastreabilidade. Para orientação sobre como atender a esses padrões ao compartilhar credenciais, leia nossa visão geral prática. SOC2 e Compartilhamento de Senhas: Como Manter Conformidade em Equipes Remotas

Dicas adicionais de endurecimento para desenvolvedores

- Prefira tokens de curta duração quando sua plataforma os suportar, gire chaves API com mais frequência do que senhas.

- Restrinja por contexto, use listas de permissão de IP, contas de serviço e segmentação de ambiente.

- Habilite varredura de segredos, ative varredura de segredos do repositório e verificações CI para bloquear commits acidentais. Varredura de segredos do GitHub

- Monitore exposição, relatórios de terceiros mostram que segredos frequentemente vazam para repositórios e registros públicos. GitGuardian State of Secrets Sprawl 2024

- Evite exposição transitiva, nunca inclua chaves em logs de falha, análise ou conjuntos de dados de demonstração.

Por que escolher Nurbak para entregas de chaves API

O Nurbak é projetado especificamente para compartilhar informações sensíveis sem deixar rastro. Segredos são criptografados localmente usando AES-256, links são de uso único e a arquitetura é de conhecimento zero por design. O serviço não armazena ou registra conteúdo secreto. Equipes podem usar logs de acesso de auditoria, um painel de administração com análise e integrações que se ajustam à infraestrutura existente, o que ajuda a atender requisitos de segurança interna e regulamentares externos.

Em suma, você obtém a privacidade de um envelope selado, com a visibilidade que as equipes de segurança precisam.

Perguntas frequentes

É seguro enviar um link de uso único no Slack ou e-mail? Sim, quando o conteúdo está criptografado de ponta a ponta, é de uso único e conhecimento zero, o canal apenas carrega um link morto após ser aberto. Evite postar chaves em texto simples diretamente.

Preciso adicionar uma senha ao link? Com criptografia verdadeira do lado do cliente e acesso de uso único, uma senha adicional geralmente não é necessária. Se você adicionar uma, compartilhe fora de banda.

O que o destinatário deve fazer após abrir o link? Armazene a chave em um gerenciador de segredos aprovado ou sistema de implantação, teste-a, depois remova quaisquer cópias locais como gerenciadores de área de transferência ou notas.

Quão cedo devo girar a chave API? Idealmente agende rotação imediatamente após confirmação de recebimento ou após uso inicial. Use a vida útil prática mais curta que sua plataforma permitir.

E se o link for interceptado? Um link de conhecimento zero e uso único não revela nada até ser aberto, e queima após uma única visualização. Verifique o destinatário e gire se suspeitar de interceptação.

Codificar em base64 ou dividir a chave entre mensagens é útil? Não, base64 não é criptografia e dividir mensagens cria mais lugares para vazar. Use criptografia adequada e entrega de uso único.

Como provo conformidade sem armazenar segredos? Mantenha registros de eventos, quem emitiu e quem acessou, e confie em ferramentas que forneçam logs de acesso de auditoria sem armazenar conteúdo secreto.

Pronto para compartilhar uma chave API sem deixar rastro? Gere um link de uso único e conhecimento zero com Nurbak em segundos. Comece aqui, Nurbak, Compartilhe segredos, não deixe rastro.

Referências e leitura adicional

- Folha de Dicas de Gerenciamento de Segredos do OWASP, orientação sobre como lidar com segredos com segurança. OWASP

- Relatório de Investigação de Violação de Dados da Verizon 2024, credenciais permanecem um vetor principal. Verizon DBIR

- GitGuardian State of Secrets Sprawl 2024, prevalência de segredos vazados em repositórios públicos. GitGuardian