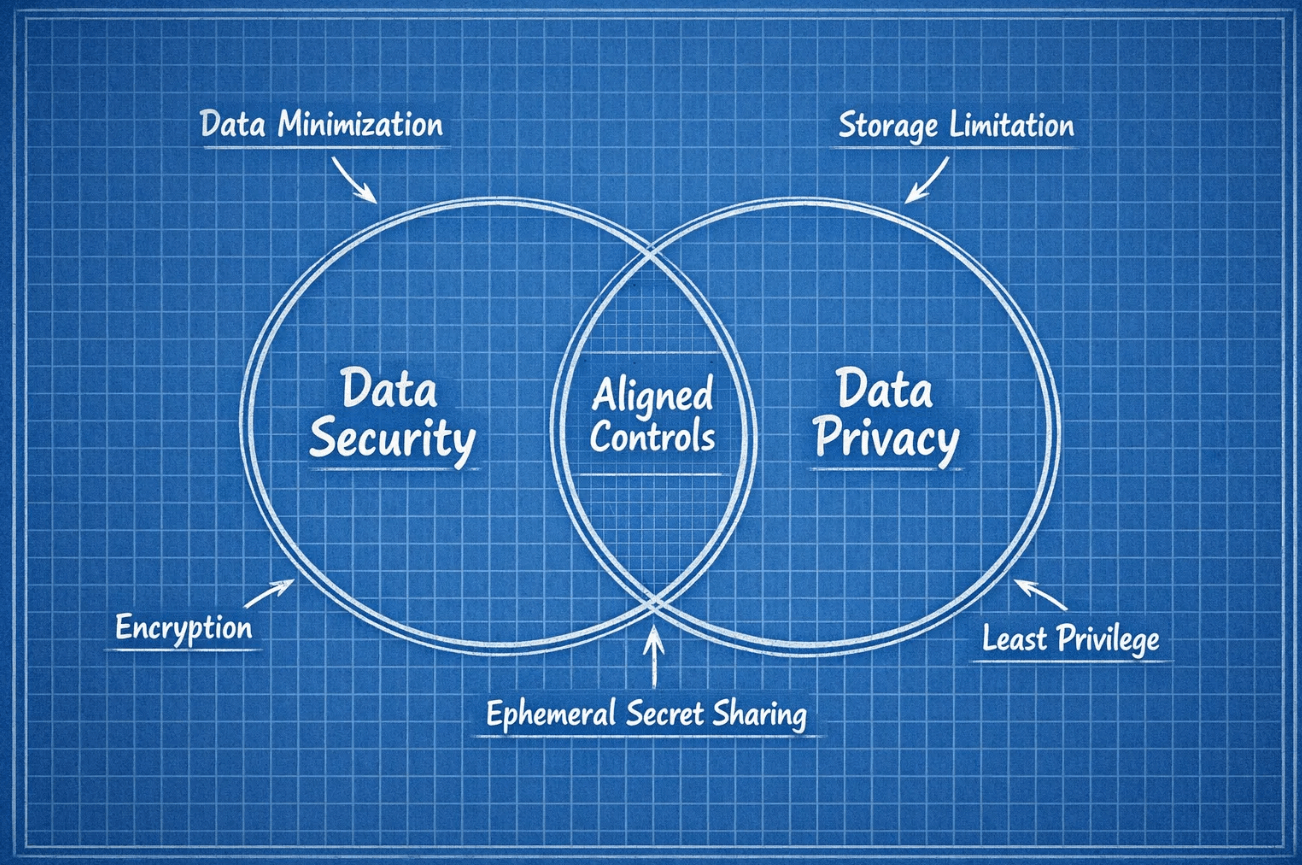

Es fácil tratar la seguridad de datos y la privacidad de datos como listas de verificación separadas. La seguridad mantiene los datos confidenciales, íntegros y disponibles, mientras que la privacidad restringe qué recopilas, por qué lo recopilas y cuánto tiempo lo conservas. En la práctica, tienen éxito o fallan juntas. Las políticas desalineadas conducen a requisitos contradictorios, retención innecesaria de datos y hallazgos de auditoría recurrentes. Esta guía muestra cómo alinear tus políticas para que los controles de seguridad apoyen directamente los resultados de privacidad, con pasos concretos que puedes completar este trimestre.

Qué significa realmente la alineación de políticas en 2025

La alineación no se trata de copiar texto entre documentos. Significa que tu conjunto de controles, evidencia y operaciones se mapean limpiamente a los objetivos tanto de seguridad como de privacidad. Los marcos modernos ya apuntan en esta dirección. El Marco de Ciberseguridad NIST 2.0 actualizado y el Marco de Privacidad NIST fomentan explícitamente las conexiones entre funciones de seguridad y resultados de privacidad. ISO tomó un camino similar al emparejar 27001 con la extensión de privacidad 27701, ver resumen ISO/IEC 27701. Los principios legales fundamentales como el Artículo 5 del GDPR, incluida la minimización de datos y la limitación de almacenamiento, hacen concreta la vinculación, ver principios del Artículo 5 del GDPR.

Cuando tus controles de seguridad refuerzan esos principios de privacidad, obtienes menos incidentes, menos excepciones que administrar y revisiones de riesgo de terceros más rápidas. Cuando no lo hacen, heredas una acumulación de controles compensatorios y trabajo manual de limpieza.

Cinco colisiones entre seguridad y privacidad para corregir primero

Estos son los lugares recurrentes donde los equipos separados trabajan involuntariamente unos contra otros:

- Retención versus registro, la privacidad dice mantener los datos solo el tiempo necesario, mientras que la seguridad mantiene registros detallados durante largos períodos. Resuelve con retención por niveles y redacción por defecto.

- Respaldos versus el derecho al olvido, las solicitudes de eliminación fallan si los respaldos antiguos aún contienen datos personales. Resuelve con ciclos de vida de respaldo cortos para sistemas que almacenan PII y filtros de restauración documentados.

- Tickets y chat versus minimización de datos, las capturas de pantalla y copiar/pegar empujan secretos y PII a sistemas de larga duración. Resuelve con plantillas que bloqueen campos sensibles y canales efímeros para secretos.

- Monitoreo de proveedores versus limitación de propósito, la telemetría agresiva o la grabación de sesiones pueden exceder los propósitos declarados. Resuelve con telemetría con alcance y avisos claros.

- Manejo de secretos versus confidencialidad, compartir contraseñas por correo electrónico o chat viola tanto las doctrinas de seguridad como de privacidad. Resuelve con entrega de un solo uso, cifrada del lado del cliente y destrucción inmediata después del uso.

Si abordas estos cinco, eliminas la mayor parte de la fricción diaria y reduces la probabilidad de conflicto entre tus políticas de seguridad y privacidad.

Un plan de alineación, principios de privacidad mapeados a controles de seguridad

La tabla a continuación muestra cómo expresar los requisitos de privacidad como controles de seguridad específicos, lenguaje de políticas y evidencia auditable.

| Principio de privacidad | Alineación de control de seguridad | Ejemplo de lenguaje de política | Evidencia |

|---|---|---|---|

| Minimización de datos | Revisiones de recopilación, validación de entrada para bloquear secretos en tickets, canales efímeros para valores sensibles | Recopila solo datos personales necesarios. Los secretos y credenciales nunca deben enviarse por correo electrónico o chat, deben transmitirse mediante enlaces de un solo uso cifrados del lado del cliente. | Inventario de datos, plantillas de tickets, lista de herramientas aprobadas, registros de capacitación |

| Limitación de almacenamiento | Valores predeterminados de retención corta, eliminación automatizada, transferencia efímera para secretos, límites de ciclo de vida de respaldo | Los datos y registros de producción siguen horarios de retención documentados. Los secretos tienen una retención estándar de cero días, se destruyen en el primer acceso. Los respaldos de sistemas con PII tienen ciclos de vida con límite de tiempo. | Política de retención, configuraciones de TTL, configuraciones de trabajos de eliminación, SOPs de ciclo de vida de respaldo |

| Integridad y confidencialidad | Cifrado en tránsito y en reposo, cifrado autenticado para datos sensibles, cifrado del lado del cliente para secretos | Todos los datos personales están cifrados en tránsito y en reposo. Los secretos altamente sensibles están protegidos con cifrado autenticado AES 256, y para la transmisión usamos herramientas de conocimiento cero. | Configuraciones de cifrado, procedimientos de gestión de claves, páginas de seguridad de proveedores, verificación interna, ver AES 256 explicado |

| Limitación de propósito | Control de acceso basado en roles, alcances de menor privilegio en tokens y claves API, segregación de deberes | El acceso a datos personales se otorga solo para propósitos documentados. Las claves API y los tokens deben tener alcance a los permisos mínimos necesarios para la tarea. | Revisiones de acceso, definiciones de alcance de tokens, tickets de cambio |

| Transparencia y derechos de acceso | Descubribilidad de datos, flujo de trabajo DSAR, herramientas de redacción | Mantenemos un índice de dónde residen los datos personales y podemos responder a solicitudes de acceso y eliminación dentro de los plazos establecidos. | Rastreador DSAR, mapa de datos, evidencia de flujo de trabajo de eliminación |

| Responsabilidad y auditabilidad | Registro de eventos que captura eventos de acceso sin almacenar contenido, registros resistentes a manipulaciones | Los sistemas registran quién accedió a qué y cuándo, no los datos en sí. Los registros de intercambio de secretos capturan solo eventos de acceso. | Muestras de registro, informes SOC, entradas de auditoría de acceso a secretos |

Construye un catálogo de controles, muchos resultados

Crea un catálogo interno único de controles y mapea cada elemento a los requisitos tanto de seguridad como de privacidad. Por ejemplo, tu control de cifrado puede hacer referencia a NIST CSF e ISO 27001 en el lado de seguridad, y al Artículo 5.1(f) del GDPR en el lado de privacidad. El resultado es un propietario, un conjunto de procedimientos y un lugar para almacenar evidencia para los auditores. Esto elimina redacción duplicada e interpretaciones inconsistentes entre políticas.

- Usa una taxonomía común, etiqueta cada control con un ID único para que pueda ser referenciado en estándares, políticas y SOPs.

- Vincula controles a evidencia, define el artefacto que producirás para cada control, como exportaciones de configuración, reglas de redacción o revisiones de acceso.

- Introduce excepciones solo una vez, centraliza la aceptación de riesgos para que la misma excepción se aplique a ambas políticas con la misma fecha de revisión y propietario.

Un plan de 90 días para alinear la seguridad de datos y la privacidad de datos

Días 1 a 30, descubrir y desconflictuar

Documenta dónde fluyen realmente los datos personales y secretos. Inventaría formularios de entrada, herramientas de atención al cliente, registros, respaldos y canales de colaboración. Compara lo que haces con lo que dicen tus políticas. Marca contradicciones, como retención indefinida de registros en un sistema que almacena PII, o un servicio de ayuda que acepta contraseñas. Identifica victorias rápidas, como deshabilitar cargas de archivos en formularios de soporte, acortar la retención para registros detallados y agregar advertencias a las plantillas de tickets que bloqueen secretos.

Días 31 a 60, reescribir políticas para mandar controles

Reemplaza el lenguaje ambiguo con mandatos operacionales. Requiere menor privilegio para tokens, retención corta por defecto y entrega de un solo uso cifrada del lado del cliente para secretos. Alinea la redacción con los marcos que ya usas, por ejemplo NIST CSF 2.0 y el Marco de Privacidad NIST. Publica SOPs complementarios que cualquier ingeniero o analista pueda seguir sin pedirle a legal que traduzca la prosa de la política.

Inserción de política sugerida para transmisión de secretos, Los secretos y credenciales deben transmitirse mediante enlaces de un solo uso cifrados del lado del cliente. El proveedor debe operar sobre una base de conocimiento cero, lo que significa que el servidor no puede ver la clave de descifrado. Los enlaces expiran después de una sola vista o dentro de 24 horas, lo que ocurra primero.

Días 61 a 90, operacionalizar y probar

Implementa las herramientas aprobadas, establece protecciones técnicas y capacita a los equipos. Configura la retención y redacción de registros, agrega protecciones en tickets para bloquear contenido sensible, y adopta una herramienta estándar para intercambio de secretos que produzca entradas de auditoría a nivel de evento sin almacenar contenido. Prepara un paquete de evidencia para auditores que muestre el estado antes y después de los sistemas clave y vincule el lenguaje de políticas con pruebas.

Para una guía de implementación más profunda sobre intercambio de secretos, ve Cómo compartir un secreto con enlaces de un solo uso y SOC2 y compartir contraseñas en equipos remotos.

Patrón de estudio de caso, una política de transmisión de secretos que sirve a ambos equipos

Los secretos son un lugar perfecto para demostrar la alineación. La seguridad quiere confidencialidad, integridad y uso único. La privacidad quiere minimización de datos y limitación de almacenamiento. Puedes satisfacer ambas adoptando entrega efímera de conocimiento cero.

Cómo se ve esto en la práctica:

- Crea enlaces autodestructivos de un solo uso para credenciales, claves API, códigos de recuperación y contraseñas de administrador temporales.

- Cifra localmente en el navegador para que solo el texto cifrado llegue al servidor, y la clave de descifrado permanezca en el fragmento de URL.

- Configura el enlace para que se queme al leer, para que los datos no persistan más allá del acceso único previsto.

- Registra eventos de acceso sin almacenar el secreto, para que tengas auditabilidad sin retención de contenido sensible.

Nurbak fue construido para este patrón exacto. Usa AES 256 con una arquitectura de conocimiento cero, genera enlaces de acceso de un solo uso y elimina permanentemente el secreto después de que se lee. Los administradores pueden revisar registros de acceso de auditoría, mientras que el servicio evita almacenar o registrar contenido secreto. Esto ayuda a los equipos a cumplir los principios de limitación de almacenamiento y confidencialidad al mismo tiempo. Aprende más en Cifrado del lado del cliente vs. del servidor y nuestro resumen de Compartir efímero compatible con GDPR.

Métricas y evidencia que prueban la alineación

Los auditores y compradores quieren ver progreso objetivo. Rastrea un pequeño conjunto de medidas que reflejen directamente los resultados de las políticas.

| Objetivo | Métrica | Objetivo | Artefacto de evidencia |

|---|---|---|---|

| Minimizar datos sensibles en herramientas de colaboración | Porcentaje de tickets o mensajes de chat que contienen secretos | Tendencia a cerca de cero, sostenida mes tras mes | Coincidencias DLP, bloques de plantillas de tickets, informe de muestreo |

| Limitar retención | Días promedio de retención para registros detallados que pueden contener PII | Alineado a la política por clase de sistema, a menudo de 30 a 90 días | Configuraciones de retención SIEM, políticas de ciclo de vida |

| Proteger secretos en tránsito | Porcentaje de secretos entregados mediante enlaces de un solo uso cifrados del lado del cliente | 100 por ciento para credenciales y códigos de recuperación | Registros de acceso de auditoría de herramientas, lista de verificación de adopción de SOP |

| Responder a solicitudes de eliminación | Tiempo mediano para cumplir con la eliminación en los sistemas principales | Dentro del compromiso regulatorio | Rastreador DSAR y salidas de trabajos de eliminación |

| Reducir exposición de respaldo | Porcentaje de sistemas con ciclos de vida de respaldo con límite de tiempo cuando está presente PII | 100 por ciento de sistemas en alcance | Política de respaldo, configuraciones de ciclo de vida de almacenamiento |

| Controlar acceso | Finalización oportuna de revisiones de acceso para sistemas que contienen datos personales | 100 por ciento según el horario | Registros de revisión de acceso y tickets de remediación |

Gobernanza y habilitación

Asigna un único propietario por control y publica un RACI que cubra la redacción de políticas, implementación y evidencia. Ejecuta sesiones cortas de habilitación para soporte, ingeniería y gestión de proveedores para que los equipos sepan cómo actuar sobre las políticas que acaban de recibir. Enfoca la capacitación en los flujos de trabajo que crean más incidentes, prácticas de tickets, intercambio de secretos y retención de registros.

Anticipa dos problemas prácticos y planifica para ellos:

- Vistas previas de enlaces, algunas herramientas de chat despliegan enlaces a través de escáneres que pueden consumir enlaces de un solo uso. Envía contexto por separado y sigue la guía de tu herramienta para evitar vistas previas.

- Datos en la sombra, previene que campos sensibles en exportaciones y capturas de pantalla entren en sistemas de larga duración.

Herramientas que aceleran la alineación

Usa un conjunto pequeño y bien comprendido de herramientas en lugar de una pila extensa. Para transmisión de secretos, adopta una herramienta de enlace de un solo uso de conocimiento cero para que tus sistemas de colaboración solo lleven enlaces muertos y registros de eventos. Para cifrado, favorece modos autenticados y verifica configuraciones. Para gobernanza, mantén un catálogo único de controles que haga referencia a marcos tanto de seguridad como de privacidad.

Si tu equipo necesita un camino rápido hacia el manejo de secretos alineado, puedes comenzar ahora mismo con Nurbak. Permite enlaces autodestructivos cifrados del lado del cliente con seguridad de conocimiento cero, sin registro o almacenamiento de contenido secreto, registros de acceso de auditoría y un panel de administración que se conecta a la infraestructura existente. Esa combinación le da a los equipos tanto de seguridad como de privacidad el control y la evidencia que necesitan sin agregar sobrecarga operacional.

¿Listo para hacer que la transmisión de secretos sea compatible con las políticas tanto de seguridad de datos como de privacidad de datos? Crea un enlace de un solo uso de conocimiento cero y agrega la inserción de política anterior a tu manual hoy.