La mayoría de los equipos asumen que si una aplicación de chat está encriptada, entonces pegar una contraseña en un mensaje directo está bien. En la práctica, la encriptación en tránsito o en reposo no evita que las contraseñas se filtren a través de la indexación, las previsualizaciones, las exportaciones, los dispositivos y los flujos de trabajo humanos. Si deseas mantener las credenciales fuera de los informes de brechas y los hallazgos de auditoría, debes minimizar su vida útil y su huella, no solo confiar en la palabra "encriptado".

Lo que "encriptado" suele significar en las apps de chat

La encriptación es una base, pero no es una garantía de que los secretos no persistirán ni se propagarán.

- Encriptación en transporte y en reposo: La mayoría de las plataformas de chat empresarial encriptan los datos en la red y en sus servidores. Esto protege contra algunas amenazas de red y almacenamiento, pero los proveedores y administradores aún pueden acceder al contenido bajo ciertas condiciones.

- No todos los mensajes están encriptados de extremo a extremo: Slack y Microsoft Teams no están encriptados de extremo a extremo para la mensajería normal. Indexan y hacen que los mensajes sean buscables por diseño. Los administradores pueden usar eDiscovery y retención legal para exportar el contenido de los mensajes.

- Las apps con encriptación de extremo a extremo aún exponen contenido en los endpoints: Incluso cuando una app está encriptada de extremo a extremo, los mensajes se desencriptan en los dispositivos de los usuarios, se almacenan en caché localmente y se muestran en las notificaciones. Eso es suficiente para una filtración.

Para más detalles, consulta la documentación de Slack sobre exportaciones de datos y APIs de descubrimiento, y la documentación de Microsoft para Teams eDiscovery y retención. Estas capacidades existen para ayudar a las empresas a cumplir con sus deberes legales, pero también significan que tu contraseña pegada probablemente viva mucho más tiempo de lo que pretendes.

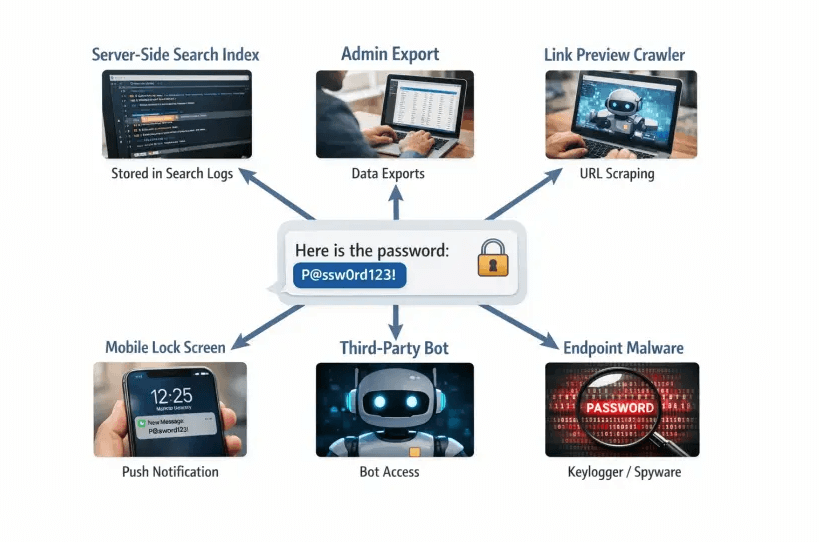

Nueve formas reales en que las contraseñas encriptadas se filtran en el chat

- Búsqueda e indexación en el servidor: Las herramientas de chat empresarial indexan los mensajes para que puedas encontrarlos más tarde. Ese índice es exactamente lo que no quieres para las credenciales, porque preserva y magnifica los términos sensibles.

- Acceso de administrador, eDiscovery y retención legal: Los administradores de la empresa pueden exportar mensajes o poner espacios de trabajo completos en espera. Tu mensaje directo ahora es parte de un archivo duradero.

- Políticas de retención y copias de seguridad: Incluso los ajustes de retención cortos a menudo permiten esperas, excepciones de litigios o copias de seguridad indirectas. El contenido permanece en lugares que no controlas.

- Previsualizaciones de enlaces y escáneres de URL: Las aplicaciones de chat y las puertas de enlace de seguridad obtienen las URLs para renderizar una previsualización o para escanear amenazas. Esa visita automatizada puede consumir enlaces de un solo uso o exponer el contexto a otro sistema si la herramienta no es segura para previsualizaciones.

- Bots e integraciones de terceros: Las aplicaciones OAuth en tu espacio de trabajo pueden leer mensajes dentro de los alcances que aprobaste. Si un bot tiene acceso de lectura en ese canal, tus secretos pueden ser ingeridos en el sistema de otro proveedor.

- Notificaciones y pantallas de bloqueo: Las contraseñas aparecen en notificaciones de escritorio, banners móviles y vistazos en relojes inteligentes. Esas notificaciones son visibles para cualquier persona cercana y pueden ser capturadas en capturas de pantalla y registros del sistema.

- Compromiso de endpoints y cachés locales: El malware en la computadora de un destinatario, una tableta familiar compartida o dispositivos BYOD no gestionados pueden leer historiales de chat desencriptados, cachés SQLite y notificaciones.

- Pantallas compartidas y grabaciones de reuniones: Las contraseñas pegadas aparecen en las pantallas compartidas, y luego en las grabaciones en la nube con transcripción.

- Error humano y dispersión de copias: Las personas reenvían contraseñas al canal equivocado, las pegan en tickets o las guardan en notas de reuniones. La encriptación no detiene los errores.

Pero nuestros mensajes están encriptados de extremo a extremo. ¿Estamos seguros?

La encriptación de extremo a extremo resuelve un problema de confianza en el servidor, pero no resuelve los problemas de endpoints y flujos de trabajo. Un atacante solo necesita un dispositivo receptor comprometido, una captura de pantalla o una copia de seguridad sincronizada para capturar el secreto. La E2EE tampoco evita que un compañero de equipo bien intencionado copie la credencial en un sistema de tickets donde vivirá para siempre.

"Encriptamos la contraseña antes de enviarla" aún puede fallar

Los equipos a veces pegan un bloque encriptado o un archivo zip protegido con contraseña en el chat y envían la clave de desencriptación en el siguiente mensaje. Eso crea dos artefactos duraderos en un índice de búsqueda. Es trivial para un administrador interno, una exportación futura o un atacante con acceso al chat emparejar los dos mensajes.

Otros patrones a evitar:

- Base64 no es encriptación. La codificación es reversible por diseño.

- Reutilizar una frase de contraseña compartida en muchos intercambios. Una vez que la frase de contraseña aparece en un registro de chat, los bloques pasados y futuros están en riesgo.

- Enlaces con TTL largo a archivos. Cuanto más tiempo existe un secreto, más probable es que se filtre o sea indexado.

El patrón más seguro: minimizar la vida útil y la huella

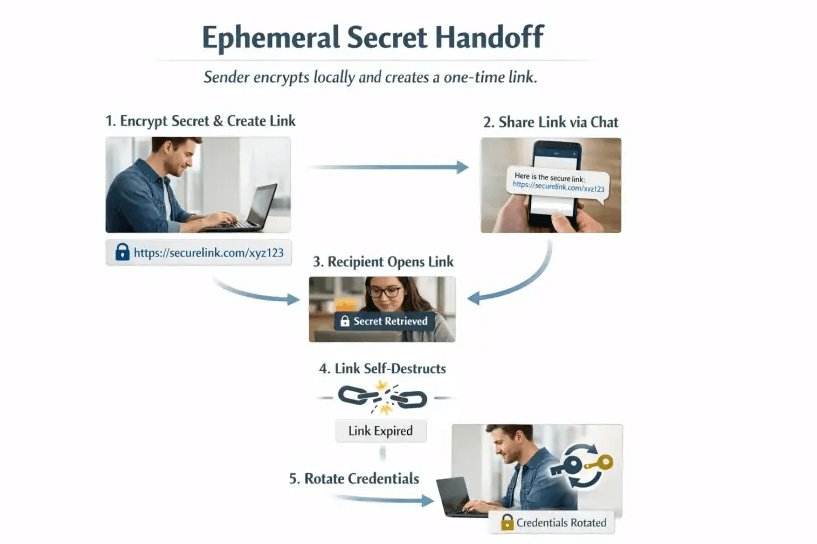

La seguridad mejora cuando dejas de entregar secretos como mensajes duraderos y, en su lugar, entregas acceso que sea breve, de un solo uso e ilegible para la plataforma que lo transporta.

Un enfoque práctico que encaja con el Zero Trust moderno:

- Encriptar en el dispositivo del remitente, no en el servidor, para que la plataforma de entrega nunca vea el texto plano.

- Compartir como un enlace de un solo uso que se autodestruye con una ventana de expiración corta.

- Enviar el contexto y el enlace por canales separados, y verificar al destinatario fuera de banda.

- Rotar o revocar la credencial después del primer uso o dentro de un TTL definido.

- Mantener un registro de auditoría de los eventos de acceso sin almacenar el secreto en sí.

Este es exactamente el flujo de trabajo que permiten herramientas como Nurbak, utilizando encriptación AES-256 del lado del cliente y una arquitectura de conocimiento cero. Los secretos se encriptan localmente, se entregan a través de enlaces de un solo uso y se eliminan permanentemente después de ser leídos, por lo que el texto plano nunca es almacenado ni registrado por el servicio.

Si tu equipo aún prefiere compartir a través de un mensaje de chat, haz que el mensaje contenga solo un enlace muerto que se destruirá al abrirse por primera vez en lugar de la credencial. Tu historial de chat permanecerá inofensivo.

Manejar correctamente las previsualizaciones de enlaces, escáneres y robots

Los desplegadores de enlaces y los escáneres de seguridad pueden obtener las URLs automáticamente. Eso puede consumir inadvertidamente un enlace de un solo uso antes de que un humano lo vea. Para reducir el riesgo:

- Usa una herramienta que sea segura para previsualizaciones o que proporcione orientación para evitarlas, por ejemplo detectando agentes de usuario de previsualización comunes o proporcionando un modo sin previsualización.

- Donde tu app de chat lo permita, deshabilita las previsualizaciones de enlaces para el mensaje o el canal utilizado para transmitir secretos.

- Evita publicar el mismo enlace secreto en múltiples lugares. Un lugar, un destinatario, una apertura.

Nurbak aborda los riesgos de previsualización de enlaces y escáneres en su guía e implementación. Para consejos operativos paso a paso, consulta la guía sobre cómo compartir un secreto con enlaces de un solo uso.

Comparación rápida de las rutas de exposición

| Vector | Mensajes de chat, incluso si están encriptados | Enlace de un solo uso encriptado en el cliente |

|---|---|---|

| Visibilidad del servidor | Los proveedores y administradores pueden acceder o exportar el contenido bajo políticas | Conocimiento cero, el servidor almacena solo texto cifrado y nunca ve la clave |

| Retención | Indexado, buscable y a menudo preservado bajo retención legal | Se autodestruye después de una vista o TTL corto, retención mínima por diseño |

| Previsualizaciones y escáneres | Los obtenedores automáticos pueden leer o copiar el contenido | Los enlaces diseñados correctamente resisten las previsualizaciones o expiran en la primera obtención automática |

| Exportación administrativa o legal | Incluido en las exportaciones y eDiscovery | Inútil en las exportaciones porque el secreto ya no existe |

| Endpoints y notificaciones | El texto de la contraseña aparece en notificaciones y cachés locales | Solo el dispositivo del destinatario ve el texto plano y solo una vez |

| Auditabilidad | Más difícil de demostrar el acceso controlado a un secreto específico | Los eventos de acceso pueden ser auditados sin almacenar el secreto |

Qué exigir de una herramienta de intercambio de secretos en 2026

- Encriptación del lado del cliente con criptografía fuerte y moderna como AES-256, para que el texto plano nunca toque el servidor.

- Arquitectura de conocimiento cero y enlaces de acceso de un solo uso, para que el proveedor no pueda leer el secreto y se autodestruya en la primera vista.

- Expiraciones cortas por defecto y la capacidad de "quemar después de leer", para minimizar las ventanas de exposición.

- Sin registro de datos ni almacenamiento de texto plano. Cualquier metadato debe ser minimizado.

- Registros de acceso de auditoría para la rendición de cuentas y respuesta a incidentes sin sacrificar la privacidad.

- Panel de administrador y analíticas que te permitan hacer cumplir las políticas y ver los patrones de uso.

- Integración con tu infraestructura y controles existentes.

- Orientación clara o protecciones para las previsualizaciones de enlaces y escáneres de URL.

- Alineación con las principales regulaciones y marcos que tus auditores esperan.

Nurbak fue construido para esta necesidad exacta. Proporciona enlaces encriptados que se autodestruyen, encriptación AES-256 del lado del cliente, entrega de conocimiento cero, enlaces de acceso de un solo uso, registros de acceso de auditoría y controles empresariales como un panel de administrador y analíticas. Se integra en los flujos de trabajo existentes en múltiples industrias y apoya los esfuerzos de cumplimiento al reducir las copias persistentes de datos sensibles.

Un breve manual operativo que tu equipo puede adoptar esta semana

- Actualiza la política: Prohibir secretos en texto plano en el chat, correo electrónico, tickets y documentos. El único método aprobado son los enlaces de un solo uso encriptados en el cliente con expiraciones cortas.

- Estandariza el flujo de trabajo: Crea el enlace de un solo uso, entrégalo, confirma la recepción y rota. Este debería ser el estándar para contraseñas, claves de API, códigos de recuperación y claves privadas.

- Entrena para las previsualizaciones: Enseña a los remitentes cómo evitar los despliegues de enlaces en tu chat principal y a usar herramientas seguras para previsualizaciones.

- Monitorea y mide: Usa los registros de acceso de auditoría y las analíticas de administrador para confirmar que se está siguiendo la práctica y para apoyar la respuesta a incidentes.

Cuando el chat sigue siendo parte de la conversación, haz que lleve datos muertos

Las aplicaciones de chat son excelentes para coordinar a las personas, no para llevar secretos. Si tu modelo de seguridad asume que la encriptación por sí sola salvará una contraseña pegada en un mensaje directo, estás dejando un rastro que los atacantes, las personas internas y los auditores pueden seguir. La solución no es más encriptación en el mismo canal. Es enviar menos, durante menos tiempo, a través de una ruta de conocimiento cero diseñada para desaparecer en el primer uso.

Si quieres ver cómo funciona esto en la práctica, intenta crear un enlace de conocimiento cero y un solo uso con Nurbak. O profundiza en las guías relacionadas:

- Por qué Slack y Microsoft Teams no son seguros para las contraseñas

- Cómo compartir un secreto con enlaces de un solo uso

- Encriptación del lado del cliente vs. del lado del servidor: por qué importa para tus secretos

- La forma más segura de compartir una clave de API

- Encriptación AES 256 explicada para no ingenieros

Referencias para lectura adicional:

- Centro de ayuda de Slack, Exportación de datos de Slack y documentación de la API de Discovery

- Microsoft Learn, Descripción general de eDiscovery y retención en Microsoft 365

- Hoja de trucos de gestión de secretos de OWASP

Saca el secreto duradero de tus registros de chat, y tu futuro yo, tus clientes y tus auditores te lo agradecerán.