La mayoría de las empresas se centran en la velocidad durante el onboarding, pero los primeros días son también cuando los datos sensibles están más expuestos. RRHH recopila información personal, TI emite credenciales iniciales y códigos de recuperación 2FA, ingeniería entrega claves API o variables de entorno, y finanzas configura los detalles de nómina. Si esos elementos caen en hilos de correo o registros de chat, persisten durante años, convirtiendo los flujos de trabajo de onboarding rutinarios en objetivos de alto valor.

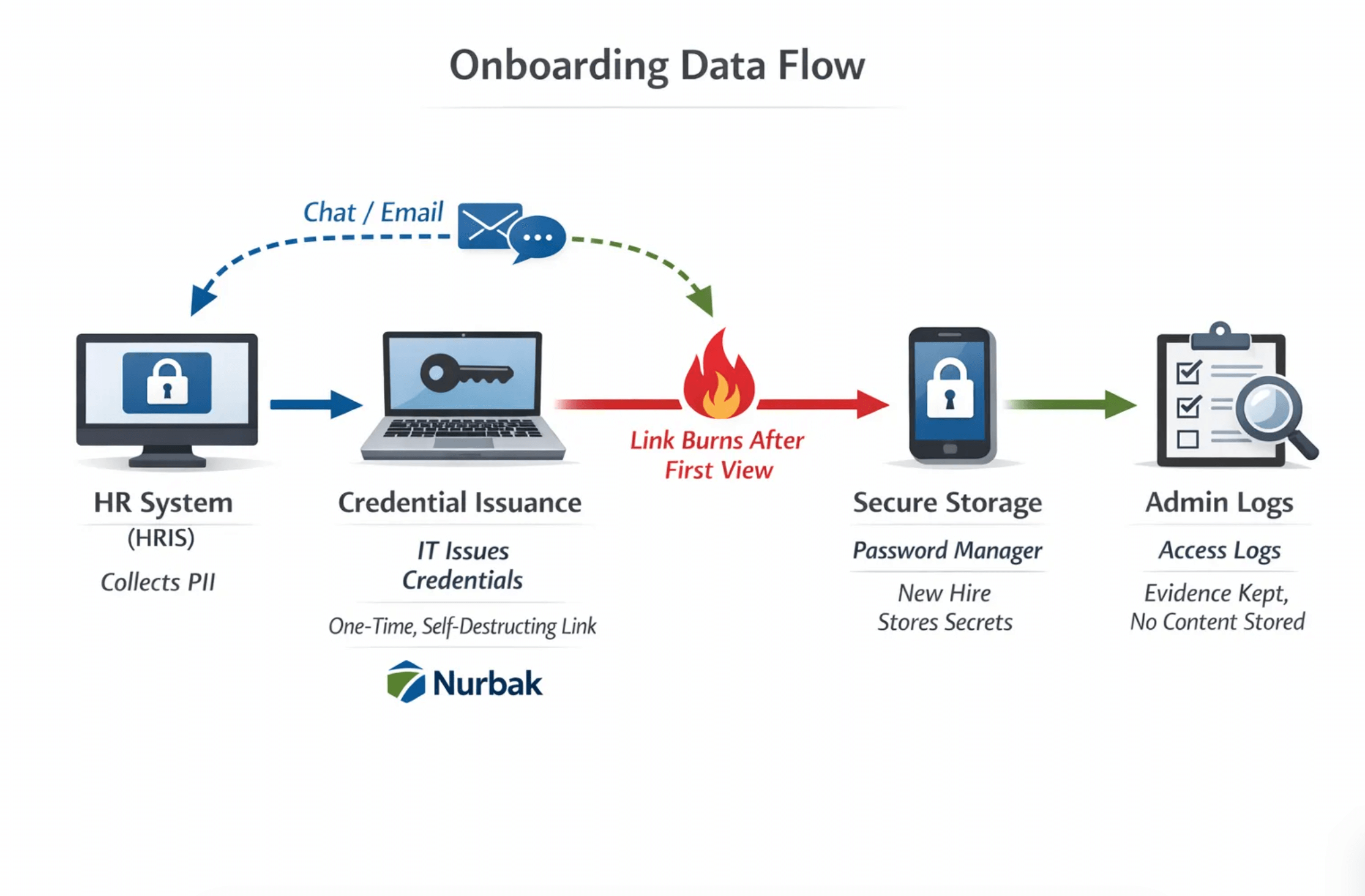

Esta guía muestra cómo manejar datos sensibles durante el onboarding con un enfoque de rastro cero. Verás dónde aparecen los mayores riesgos, qué controles realmente reducen la exposición y cómo operacionalizar enlaces de un solo uso que se autodestruyen para compartir secretos entre personas.

Por qué el onboarding es un momento de alto riesgo para datos sensibles

El onboarding comprime muchos intercambios sensibles en una ventana de tiempo corta. Esa concentración es conveniente para los atacantes y también crea responsabilidades de larga duración en tus sistemas de registro.

Multiplicadores de riesgo típicos:

- Múltiples equipos tocan los mismos datos individuales, lo que crea duplicación y aumenta el radio de explosión.

- Los historiales de correo y chat son persistentes y buscables, lo que entra en conflicto con la minimización de datos y el derecho al olvido.

- Los flujos de inicio de sesión y recuperación por primera vez involucran secretos que a menudo se entregan fuera de banda o por personas no familiarizadas con el manejo seguro.

Los reguladores y establecedores de estándares apuntan a las mismas ideas centrales: minimiza lo que guardas y elimina lo que no necesitas. El Artículo 5 del GDPR destaca los principios de minimización de datos y limitación de almacenamiento, mientras que la orientación de NIST enfatiza una gestión sólida del ciclo de vida de la autenticación y la transmisión segura. Consulta los principios del Artículo 5 del GDPR sobre procesamiento y limitación de almacenamiento, y NIST SP 800‑63B para orientación sobre el ciclo de vida de la autenticación. Referencias: Artículo 5 del GDPR, NIST SP 800‑63B, NIST SP 800‑53 Rev. 5, OWASP Secrets Management Cheat Sheet.

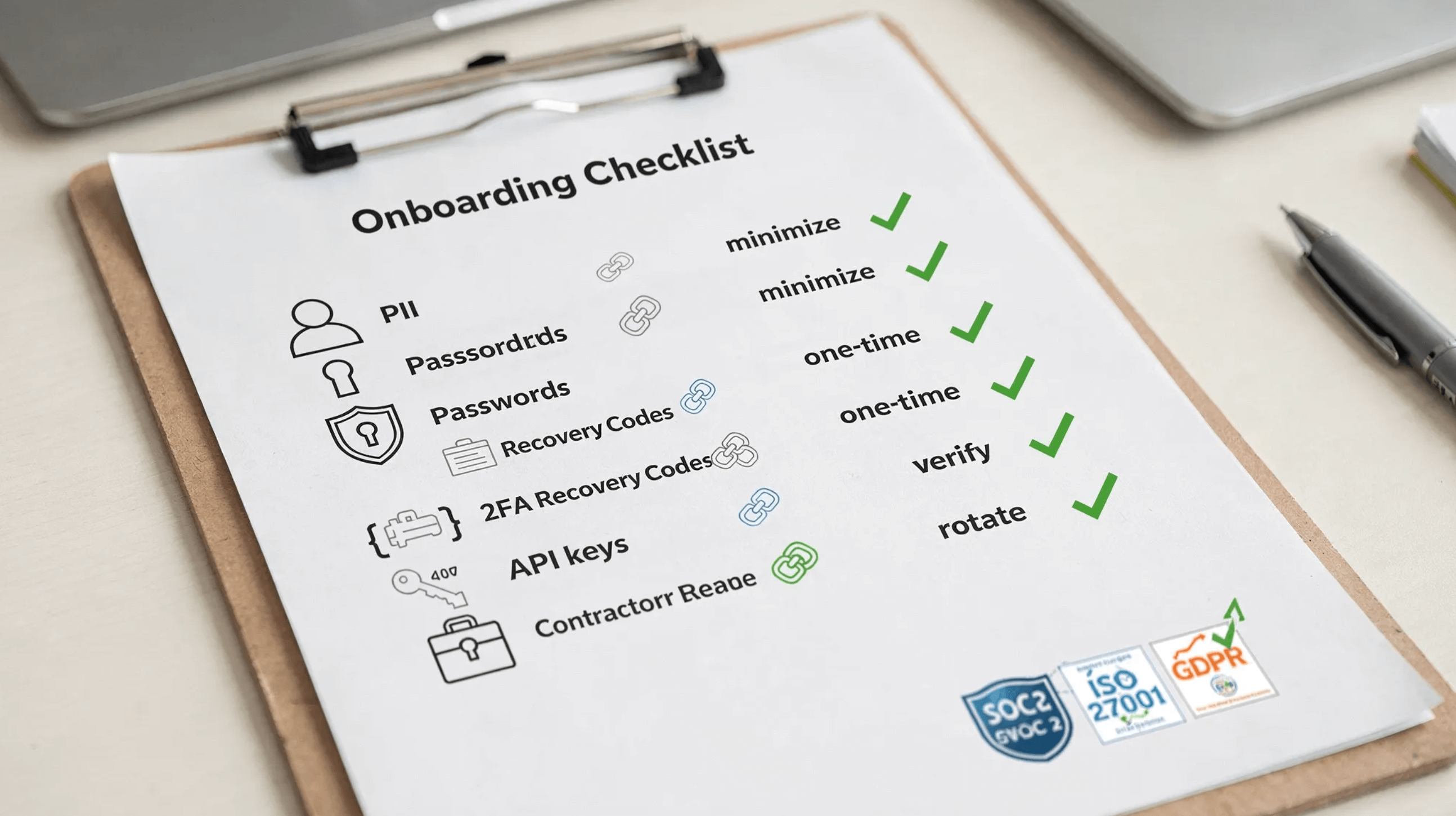

Qué cuenta como sensible durante el onboarding

Los datos sensibles no son solo contraseñas. En los flujos de trabajo de onboarding comúnmente manejarás:

- PII de identidad y nómina, por ejemplo identificaciones gubernamentales, dirección de residencia, formularios fiscales, números de cuenta bancaria y de ruta.

- Artefactos de autenticación, por ejemplo contraseñas iniciales, códigos de recuperación 2FA, semillas OTP basadas en tiempo, códigos de respaldo.

- Credenciales de acceso, por ejemplo tokens de arranque SSO, PSKs de VPN y Wi‑Fi, contraseñas de administrador local del dispositivo, tokens de arranque de bóveda.

- Secretos de desarrollador, por ejemplo claves API, variables de entorno, tokens de cuenta de servicio, claves de firma.

- Integraciones de terceros, por ejemplo invitaciones de consola de proveedores y credenciales temporales entre inquilinos.

Trata cada elemento de esta lista como un secreto con una vida media corta y el potencial de desbloquear otros sistemas si se maneja mal.

Modos de fallo a eliminar desde el primer día

- Enviar contraseñas o códigos de recuperación 2FA por correo, porque los buzones y copias de seguridad persisten y son ampliamente accesibles para los administradores.

- Arrojar secretos en Slack o Teams, porque los registros de chat son indexables y las previsualizaciones a veces renderizan contenido.

- Almacenar secretos en sistemas de tickets, porque los tickets a menudo se comparten entre departamentos y se conservan para auditorías.

- Usar pastebins públicos o enlaces de notas con publicidad, porque muchos no están encriptados y son rastreados por bots.

Si alguno de estos está en tus SOPs actuales, reemplázalos con entrega efímera de un solo uso usando una herramienta de conocimiento cero y requiere rotación inmediata después del primer uso.

Para antecedentes sobre riesgos de chat y patrones más seguros, consulta Por qué Slack y Microsoft Teams no son seguros para contraseñas.

Principios operativos para datos sensibles de onboarding

- Minimizar, recopila solo lo que debes, evita copiar entre sistemas y evita capturas de pantalla.

- Acceso de un solo uso, entrega secretos a través de enlaces de una sola visualización que se autodestruyen.

- Conocimiento cero, asegúrate de que el cifrado ocurra en el navegador del remitente y el proveedor no puede leer el contenido.

- Ventana de exposición corta, caduca los enlaces rápidamente si no se abren y rota los secretos inmediatamente después del uso.

- Separación de canales, usa chat o correo para coordinación y un enlace efímero para el secreto real.

- Verifica al destinatario, confirma la identidad fuera de banda antes de compartir credenciales de primer uso.

- Mantén prueba sin contenido, conserva evidencia de eventos de entrega y acceso, nunca almacenes el secreto en sí.

Un enfoque cifrado del lado del cliente se alinea con estos principios. Para una breve introducción sobre por qué importa el conocimiento cero, lee Cifrado del Lado del Cliente vs. del Servidor: Por qué Importa para tus Secretos.

Un plan práctico que puedes adoptar este trimestre

1) Mapea los puntos de contacto de onboarding que manejan datos sensibles

Enumera cada paso donde RRHH, TI, Seguridad, Ingeniería y Finanzas crean, transmiten o almacenan elementos sensibles. Identifica el sistema de origen, quién necesita recibirlo y dónde no debe persistir.

2) Asigna un propietario, un método de transferencia seguro y una fecha límite de eliminación

Usa la tabla a continuación como punto de partida. Adáptala a tu stack.

| Elemento de onboarding | Propietario | Patrón de transferencia segura | Retención recomendada en el remitente | Evidencia a conservar |

|---|---|---|---|---|

| Contraseña de cuenta inicial o código de arranque | TI | Enlace de un solo uso que se autodestruye, verifica la identidad por separado | Destruir una vez compartido y rotado | Registro de evento de acceso, nota de ticket que la rotación se completó |

| Códigos de recuperación 2FA | TI, Seguridad | Enlace de un solo uso que se autodestruye, instruye al destinatario a almacenar en gestor de contraseñas | Destruir después de confirmación de almacenamiento | Registro de evento de acceso, reconocimiento del destinatario |

| Clave API o variables de entorno | Ingeniería | Enlace de un solo uso que se autodestruye para el desarrollador, alcance de clave con privilegios mínimos | No mantener una copia después de la entrega | Registro de evento de acceso, registro de cambios que muestra creación de clave y alcance |

| Detalles bancarios para nómina | RRHH | Usa portal HRIS seguro para recopilación, evita correo, si debes transmitir internamente usa un enlace efímero | Sin copias locales, purga borradores | Registro HRIS, reconocimiento de configuración |

| Credenciales temporales de contratista | TI | Enlace de un solo uso que se autodestruye, rota después de la tarea | Eliminar credencial después de la tarea | Registro de evento de acceso, nota de ticket de desaprovisionamiento |

Para casos de uso de ingeniería y TI, consulta dos análisis profundos, La forma más segura de compartir una clave API y Deja de Hardcodear Secretos: Cómo Compartir Claves API y Variables de Entorno de Forma Segura.

3) Estandariza la entrega con una herramienta de rastro cero

Nurbak proporciona enlaces cifrados de un solo uso que se autodestruyen con un diseño de conocimiento cero, por lo que los secretos se cifran en el navegador y el servidor no ve texto plano. Las características incluyen cifrado AES‑256, enlaces de acceso de un solo uso que se destruyen después de leer, registros de acceso de auditoría, un panel de administración y análisis, e integraciones que se ajustan a la infraestructura existente. Usar una sola herramienta en RRHH, TI e Ingeniería simplifica tus SOPs y reduce excepciones.

4) Enseña a los destinatarios qué hacer después de la primera visualización

Una entrega segura también depende del destinatario. Incluye estas instrucciones en cada plantilla que envíes:

- Abre el enlace en un dispositivo y red confiables.

- Copia el secreto en tu gestor de contraseñas, no hagas captura de pantalla.

- Confirma de vuelta al remitente, el enlace se autodestruirá y no se puede reabrir.

Para códigos de recuperación 2FA específicamente, comparte con un enlace de un solo uso y haz que el empleado los almacene inmediatamente. Los pasos detallados están en Cómo Enviar Códigos de Recuperación 2FA a Empleados de Forma Segura.

5) Rota o revoca rápidamente

Trata los elementos de primer uso como temporales. Después de que el destinatario inicie sesión, rota a una nueva credencial o aplica un cambio de contraseña en el primer inicio de sesión. Para contratistas y proveedores, sigue un patrón de crear, compartir, rotar y elimina el acceso al final del compromiso. Un manual conciso está en La Guía del SysAdmin: Cómo Enviar Credenciales Root Temporales a Contratistas Externos.

SOPs de onboarding específicos por rol

RRHH, manejo de datos personales y configuración de nómina

Recopila PII solo a través de tu HRIS o un formulario de ingreso seguro, no por correo. Si debes transmitir un elemento sensible a Finanzas o Beneficios durante la configuración, usa un enlace de un solo uso y conserva solo la prueba de acceso, no el contenido. Comunica a los nuevos empleados que nunca pedirás SSN o detalles bancarios por chat. Alinea las instrucciones con tu aviso de privacidad y política de retención de datos.

TI y Seguridad, credenciales de primer uso y MFA fuerte

Entrega contraseñas de primera vez, códigos de arranque y códigos de recuperación 2FA a través de enlaces de un solo uso, y aplica rotación en el primer uso. Desactiva las previsualizaciones de enlaces para tu dominio de enlace de un solo uso dentro de tu plataforma de chat, y evita publicar secretos en los cuerpos de los tickets. Requiere una verificación de identidad fuera de banda antes de enviar el enlace, por ejemplo una breve videollamada o una llamada a un número conocido.

Ingeniería, claves de desarrollador y variables de entorno

Nunca pegues secretos en mensajes de commit, tickets o chat. Alcance de claves API con privilegios mínimos y limita el conjunto de variables de entorno a lo que el nuevo desarrollador necesita para el primer día. Entrega secretos con un enlace de un solo uso y rota tokens predeterminados después del primer pull o inicio de sesión exitoso.

Alineación de cumplimiento que reduce el trabajo de auditoría

Puedes cumplir múltiples requisitos construyendo onboarding en torno a minimización y entrega efímera.

- GDPR, minimización de datos y limitación de almacenamiento, mantén menos y por períodos más cortos y simplifica las solicitudes de Derecho al Olvido. Consulta Artículo 5 del GDPR.

- SOC 2, evidencia de que los secretos no se almacenaron a largo plazo, control centralizado sobre cómo se comparten las credenciales y auditabilidad de eventos de acceso.

- ISO 27001, alínea con controles sobre transferencia de información y eliminación de información evitando canales persistentes y usando herramientas que no almacenan contenido secreto.

- NIST, alínea con orientación de transmisión segura y ciclo de vida de autenticación en SP 800‑63B y protección de transmisión en SP 800‑53.

Para una vista de política más amplia, incluyendo cómo reconciliar requisitos de privacidad y seguridad, consulta Seguridad de datos y privacidad de datos: alinea tus políticas.

Implementa en 30 días, un plan de implementación pragmático

Semana 1, descubre y decide

- Inventario de puntos de contacto de onboarding en RRHH, TI, Ingeniería y Finanzas.

- Elige canales canónicos para comunicación y para entrega de secretos. Adopta una política de no secretos en correo o chat.

Semana 2, estandariza el patrón

- Implementa Nurbak para entrega de secretos cifrados del lado del cliente de un solo uso.

- Actualiza runbooks y plantillas de onboarding con instrucciones para destinatarios y pasos de rotación.

Semana 3, entrena y endurece

- Capacita a coordinadores de RRHH, administradores de TI y gerentes de contratación en los nuevos SOPs.

- Configura tu plataforma de chat para evitar el desplegado de enlaces para tu dominio de enlace de un solo uso. Añade un breve explicador a tu wiki de onboarding.

Semana 4, prueba y mejora

- Ejecuta un piloto con una cohorte de nuevos empleados. Usa el panel de administración y análisis de Nurbak para revisar adopción y excepciones.

- Captura evidencia para auditores, por ejemplo eventos de acceso y notas de tickets confirmando rotación.

Métricas que muestran que tu onboarding es seguro por diseño

Rastrea un pequeño conjunto de métricas que prueben control y guíen mejoras:

- Adopción del método de compartición, porcentaje de elementos sensibles entregados vía enlaces de un solo uso.

- Tiempo hasta rotación, tiempo medio entre primer acceso y rotación de credenciales.

- Exposición residual, número de secretos detectados por DLP en correo o chat durante onboarding.

- Esfuerzo de borrado, tiempo requerido para cumplir una solicitud de eliminación que toque artefactos de onboarding.

- Excepciones, conteo y razón de cualquier desviación del SOP.

Errores comunes y cómo evitarlos

- Enlace reenviado o abierto por la persona equivocada, mitiga con verificación de identidad fuera de banda y ventanas de validez cortas.

- Compromiso del dispositivo en el lado del destinatario, aconseja abrir enlaces solo en un dispositivo gestionado y requiere rotación inmediata.

- Capturas de pantalla de secretos, añade lenguaje de no captura de pantalla a las plantillas y requiere almacenamiento en un gestor de contraseñas.

- Bots de previsualización de enlaces, comparte enlaces de un solo uso solo en canales donde las previsualizaciones están deshabilitadas para tu dominio o envía el enlace vía un canal que no despliega.

Dónde encaja Nurbak

Nurbak está construido para flujos de trabajo de onboarding sensibles. Combina cifrado AES‑256 del lado del cliente, una arquitectura de conocimiento cero y enlaces de un solo uso que se autodestruyen para que los secretos no dejen rastro después de la entrega. El servicio no almacena ni registra contenido secreto, proporciona registros de acceso de auditoría para evidencia, e incluye un panel de administración y análisis para que puedas operacionalizar este patrón en todos los equipos. Nurbak se integra con infraestructura existente y apoya múltiples industrias, lo que permite que RRHH, TI e Ingeniería compartan una sola forma simple de manejar datos sensibles durante el onboarding.

Adoptar un estándar de onboarding de rastro cero reduce el riesgo de brechas, reduce la sobrecarga de cumplimiento y genera confianza con los nuevos empleados desde su primer día. Si estás listo para reemplazar chat y correo para entrega de secretos, prueba Nurbak en nurbak.com, y estandariza tu onboarding en torno a enlaces de un solo uso que se autodestruyen.