Las claves API son cadenas pequeñas con un radio de explosión desproporcionado. Una vez expuestas, pueden permitir que un atacante se haga pasar por sistemas, agote créditos o extraiga datos sensibles. En 2024, los investigadores reportaron millones de secretos filtrados solo en GitHub público, un recordatorio de que el eslabón más débil suele ser cómo se comparte o almacena un secreto después de emitirse. La forma más segura de compartir una clave API no es una aplicación de chat o cliente de correo electrónico en particular, es un flujo de trabajo corto y auditable que mantiene la clave cifrada de extremo a extremo, limita cuánto tiempo existe en tránsito y no deja ninguna copia recuperable.

Esta guía muestra una forma práctica y orientada a la seguridad de entregar una clave API con casi cero rastro, luego endurecer tu proceso para equipos. También explica por qué los enlaces efímeros cifrados del lado del cliente son la herramienta adecuada para el trabajo.

Por qué compartir una clave API es riesgoso por defecto

Los canales comunes crean copias persistentes y buscables de secretos:

- Correo electrónico, las bandejas de entrada retienen mensajes durante años, se reenvían y a menudo están indexados por búsqueda corporativa y eDiscovery.

- Chat, los hilos y archivos adjuntos son buscables, las vistas previas pueden filtrar contenido, y los administradores o exportaciones pueden revelar el historial. Consulta nuestra guía sobre por qué Slack y Teams son riesgosos para credenciales, también se aplica a las claves API. Por qué Slack y Microsoft Teams no son seguros para contraseñas

- Tickets y documentos, registros duraderos diseñados para colaboración, no para secreto.

- Capturas de pantalla y PDFs, copiados y sincronizados en dispositivos y copias de seguridad.

Una vez que existe una copia en cualquiera de estos sistemas, debes tratarla como una exposición a largo plazo. Esto va en contra de las recomendaciones de la comunidad de seguridad, por ejemplo la Hoja de Trucos de Gestión de Secretos de OWASP, que aconseja contra almacenar secretos en código, logs, tickets o documentos compartidos y recomienda limitar la vida útil y el acceso siempre que sea posible. Hoja de Trucos de Gestión de Secretos de OWASP

Qué significa "más segura", principios a seguir

- Cifrado de extremo a extremo y conocimiento cero, el proveedor no puede leer el secreto, el cifrado ocurre localmente en el navegador o cliente.

- Acceso de un solo uso, el enlace o sobre se quema después de una sola visualización.

- Sin contenido almacenado en el servidor, sin texto sin cifrar o carga descifrable mantenida por el servicio.

- Ventana corta de exposición, comparte justo a tiempo y rota poco después de la entrega.

- Verificación del destinatario, confirma que la persona prevista accedió.

- Metadatos mínimos con auditoría útil, suficiente detalle del evento para probar el acceso para cumplimiento sin retener el secreto en sí.

La guía de gestión de claves de NIST destaca limitar la exposición de claves, el alcance y la rotación como controles principales. Estos controles importan tanto durante la entrega como durante el estado estable. NIST SP 800-57 Parte 1

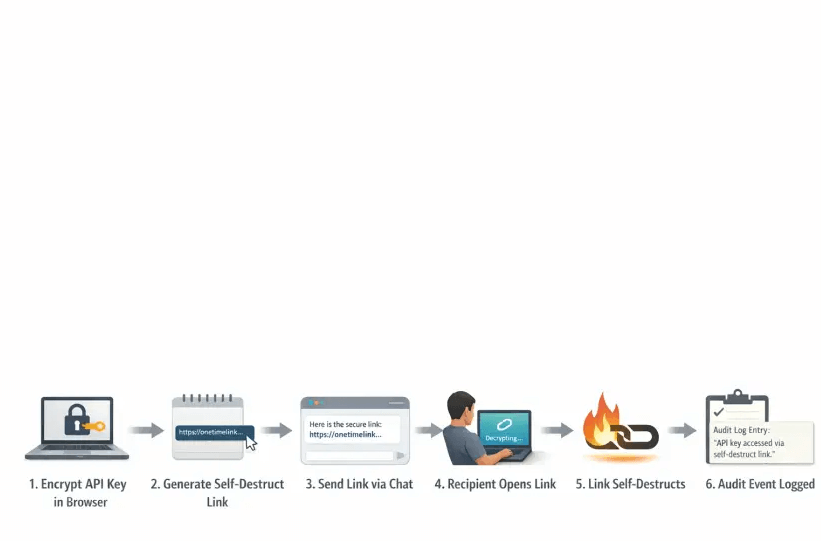

La forma más segura de compartir una clave API, un flujo de trabajo paso a paso

El siguiente procedimiento utiliza Nurbak, una herramienta de conocimiento cero para enlaces autodestructivos que cifra secretos localmente con AES-256 y no deja ninguna copia recuperable en el servidor. Puedes adaptar estos pasos a las herramientas de tu equipo, pero las propiedades de seguridad son las mismas.

Antes de compartir

- Genera una clave nueva con alcance, restringe los permisos al mínimo, establece listas de IP permitidas o acceso a nivel de entorno si la plataforma lo soporta.

- Planifica una rotación, decide cuándo rotarás o revocarás después de que el destinatario confirme la recepción.

- Evita copias intermedias, no pegues la clave en tickets o notas.

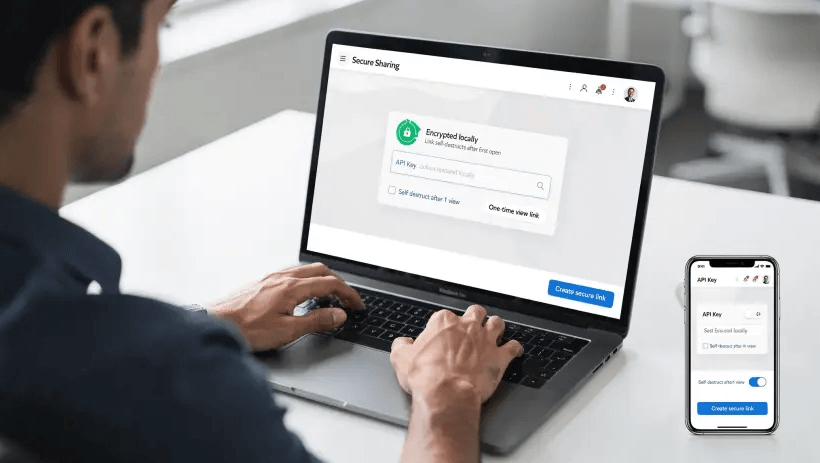

Crea un enlace de un solo uso y conocimiento cero

- Ve a Nurbak, pega la clave API y crea un enlace autodestructivo de acceso de un solo uso. El cifrado ocurre localmente, el servicio usa AES-256 bajo un diseño de conocimiento cero y no almacena ni registra el contenido secreto.

- Copia el enlace generado. En este punto, el texto cifrado es lo único que sale de tu dispositivo.

Entrega por canales separados

- Envía el enlace de un solo uso en tu canal normal, por ejemplo Slack o correo electrónico. El contenido sigue protegido porque solo se puede abrir una vez y está cifrado de extremo a extremo.

- Envía un código o frase de verificación corta fuera de banda, por ejemplo una oración de 6 palabras por SMS o una breve llamada de voz. El destinatario responde con la frase después de abrir el enlace. Esto te da verificación simple remitente-receptor sin contraseñas en la herramienta.

Acciones del destinatario

- Abre el enlace una vez, descifra localmente y almacena la clave en un gestor de secretos aprobado o sistema de despliegue. No la mantengas en notas o chat.

- Prueba la clave inmediatamente en el entorno previsto.

Ejemplo de prueba, reemplaza con el esquema de tu API:

curl -H "Authorization: Bearer <api_key>" https://api.example.com/v1/pingDespués de la entrega

- Confirma que el enlace está quemado, los enlaces de Nurbak se autodestruyen después de una lectura, y usa los registros de acceso de auditoría para confirmar que se accedió al enlace.

- Rota según el horario si la plataforma soporta rotación rápida, y siempre revoca las claves antiguas una vez que la entrega esté completa.

- Registra el evento en tu registro de cambios sin el secreto, fecha, destinatario, emisor y el alcance de la clave.

Por qué funciona este flujo de trabajo

- Separa el mensaje del secreto, tu historial de chat o correo electrónico solo contiene un enlace muerto, no la clave.

- Minimiza la vida útil, la clave existe en tránsito por minutos en lugar de días.

- Mantiene el texto sin cifrar fuera de servidores de terceros, una arquitectura de conocimiento cero hace que el acceso del proveedor sea matemáticamente implausible.

- Mantiene la responsabilidad, los registros de acceso de auditoría dan a los equipos prueba de que se abrió el enlace sin persistir el secreto.

Canales comparados, qué tan riesgosas son las opciones comunes

| Método de compartir | Nivel de riesgo | Por qué es riesgoso o seguro | Cómo hacerlo más seguro |

|---|---|---|---|

| Clave cruda en correo electrónico | Alto | Almacenamiento persistente, reenvíos y exportaciones de buzón | No usar para secretos |

| Clave cruda en chat | Alto | Historial buscable, vistas previas, acceso de administrador | No usar para secretos, usar enlaces efímeros en su lugar |

| Sistema de tickets | Alto | Indexado y de larga duración por diseño | No almacenar secretos, hacer referencia a un enlace quemado |

| Función "enviar" del gestor de contraseñas | Medio | Generalmente cifrado, puede crear elementos recuperables | Usar vistas de un solo uso cuando esté disponible, eliminar rápidamente |

| Paste auto-hospedado con cifrado del lado del cliente | Medio | Seguro si está configurado, sobrecarga operacional | Restringir acceso, asegurar cifrado verdadero del lado del cliente |

| Enlace de un solo uso de Nurbak | Bajo | Cifrado AES-256 del lado del cliente, conocimiento cero, autodestrucción después de leer | Verificar destinatario fuera de banda y rotar después de la entrega |

Para un análisis más profundo de por qué las herramientas de colaboración persistentes no son adecuadas para secretos, consulta nuestro análisis de Slack y Teams. Por qué Slack y Microsoft Teams no son seguros para contraseñas

Libro de jugadas del equipo, hazlo un SOP repetible

- Alcance primero, emite claves con el menor privilegio necesario y límites de entorno.

- Comparte solo a través de enlaces de un solo uso y conocimiento cero, no pegues claves en tickets.

- Verifica el destinatario, usa un segundo canal para confirmar la persona y el evento de acceso de un solo uso.

- Almacena en un gestor de secretos, requiere que los destinatarios pongan las claves en bóvedas aprobadas o almacenes de entorno inmediatamente.

- Rota rápidamente, programa la rotación y revoca las claves antiguas.

- Mantén un rastro de auditoría sin contenido, registra quién emitió, quién recibió y cuándo se rotó la clave. Nurbak proporciona registros de acceso de auditoría para apoyar este requisito.

Este flujo de trabajo se alinea con las expectativas de cumplimiento en SOC 2 e ISO 27001, que enfatizan el menor privilegio, el control de acceso y la trazabilidad. Para orientación sobre cómo cumplir con estos estándares mientras se comparten credenciales, lee nuestro resumen práctico. SOC2 e Intercambio de Contraseñas: Cómo Mantener el Cumplimiento en Equipos Remotos

Consejos adicionales de endurecimiento para desarrolladores

- Prefiere tokens de corta duración cuando tu plataforma los soporte, rota las claves API con más frecuencia que las contraseñas.

- Restringe por contexto, usa listas de IP permitidas, cuentas de servicio y segmentación de entorno.

- Habilita el escaneo de secretos, activa el escaneo de secretos del repositorio y verificaciones CI para bloquear commits accidentales. Escaneo de secretos de GitHub

- Monitorea la exposición, los informes de terceros muestran que los secretos se filtran frecuentemente a repositorios y registros públicos. GitGuardian State of Secrets Sprawl 2024

- Evita la exposición transitiva, nunca incluyas claves en logs de fallos, análisis o conjuntos de datos de demostración.

Por qué elegir Nurbak para entregas de claves API

Nurbak está diseñado específicamente para compartir información sensible sin dejar rastro. Los secretos se cifran localmente usando AES-256, los enlaces son de un solo uso y la arquitectura es de conocimiento cero por diseño. El servicio no almacena ni registra el contenido secreto. Los equipos pueden usar registros de acceso de auditoría, un panel de administración con análisis e integraciones que se ajustan a la infraestructura existente, lo que ayuda a satisfacer los requisitos de seguridad interna y reglamentarios externos.

En resumen, obtienes la privacidad de un sobre sellado, con la visibilidad que los equipos de seguridad necesitan.

Preguntas frecuentes

¿Es seguro enviar un enlace de un solo uso en Slack o correo electrónico? Sí, cuando el contenido está cifrado de extremo a extremo, es de un solo uso y conocimiento cero, el canal solo transporta un enlace muerto después de que se abre. Evita publicar claves en texto plano directamente.

¿Necesito añadir una contraseña al enlace? Con cifrado verdadero del lado del cliente y acceso de un solo uso, una contraseña adicional a menudo no es necesaria. Si añades una, compártela fuera de banda.

¿Qué debe hacer el destinatario después de abrir el enlace? Almacena la clave en un gestor de secretos aprobado o sistema de despliegue, pruébala, luego elimina cualquier copia local como gestores de portapapeles o notas.

¿Qué tan pronto debo rotar la clave API? Idealmente programa la rotación inmediatamente después de la confirmación de recepción o después del uso inicial. Usa la vida útil práctica más corta que tu plataforma permita.

¿Qué pasa si el enlace es interceptado? Un enlace de conocimiento cero y un solo uso no revela nada hasta que se abre, y se quema después de una sola visualización. Verifica el destinatario y rota si sospechas interceptación.

¿Es útil codificar en base64 o dividir la clave entre mensajes? No, base64 no es cifrado y dividir mensajes crea más lugares para filtrar. Usa cifrado adecuado y entrega de un solo uso.

¿Cómo pruebo el cumplimiento sin almacenar secretos? Mantén registros de eventos, quién emitió y quién accedió, y confía en herramientas que proporcionen registros de acceso de auditoría sin almacenar el contenido secreto.

¿Listo para compartir una clave API sin dejar rastro? Genera un enlace de un solo uso y conocimiento cero con Nurbak en segundos. Comienza aquí, Nurbak, Comparte secretos, no dejes rastro.

Referencias y lectura adicional

- Hoja de Trucos de Gestión de Secretos de OWASP, orientación sobre cómo manejar secretos de forma segura. OWASP

- Informe de Investigaciones de Violaciones de Datos de Verizon 2024, las credenciales siguen siendo un vector principal. Verizon DBIR

- GitGuardian State of Secrets Sprawl 2024, prevalencia de secretos filtrados en repositorios públicos. GitGuardian