La privacidad de datos ya no es algo opcional para equipos iniciales, es un requisito previo para el crecimiento. En 2026, los compradores empresariales solicitan un mapa de datos, garantías de eliminación y evidencia de riesgo de proveedores antes de una prueba piloto. Los reguladores esperan privacidad por diseño desde el primer día, y bajo el GDPR, las multas pueden alcanzar el mayor de 20 millones de euros o el 4 por ciento de la facturación global. La ventaja es que una base de privacidad moderna y ligera cuesta menos que adaptar después y acelera las revisiones de seguridad, la recaudación de fondos y las ventas.

Esta guía ofrece a los líderes de startups un plan práctico para la privacidad de datos, enfocado en hacer el conjunto más pequeño de cosas que desbloquean el mayor valor. Está escrita para fundadores, CTOs, primeros contratados de seguridad u operaciones, y cualquiera que se esté preparando para SOC 2 o ISO 27001 mientras vende a clientes conscientes de la seguridad. No es asesoramiento legal.

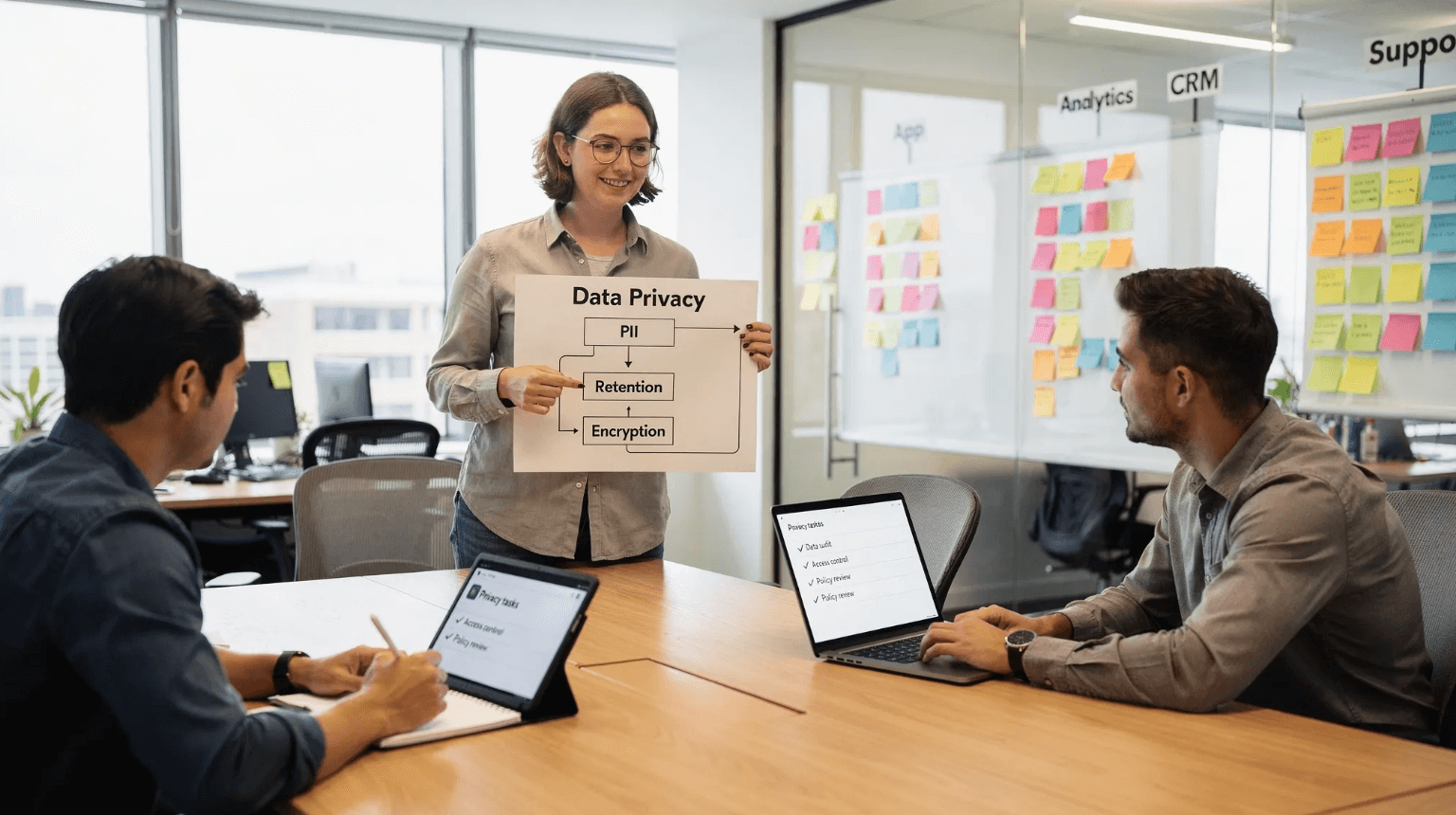

Qué significa la privacidad de datos para una startup

La privacidad de datos se trata de limitar quién recopila datos personales, cómo se usan, cuánto tiempo se mantienen y cómo las personas pueden ejercer sus derechos. La seguridad reduce el riesgo de acceso no autorizado, la privacidad limita el alcance y la vida útil de los datos en primer lugar. Las startups ganan cuando minimizan la recopilación, eliminan según el calendario y demuestran que existen estos controles.

Principios fundamentales que escalan

- Minimización de datos: recopila solo lo que necesitas para entregar la función, no lo que podría ser útil más tarde.

- Limitación de propósito: documenta por qué recopilas cada campo, no reutilices datos sin una nueva base legal y avisos actualizados.

- Retención por defecto: establece reglas de tiempo de vida para que los datos se eliminen según un calendario, no mediante limpiezas manuales.

- Seguridad por diseño: cifra en tránsito y en reposo, restringe el acceso, rota las claves y monitorea. Usa cifrado del lado del cliente para los secretos más sensibles para que el servidor nunca vea texto sin cifrar.

- Transparencia y control: publica un aviso de privacidad claro, respeta los derechos del usuario y reconoce las señales de Control de Privacidad Global cuando corresponda.

- Responsabilidad: asigna un propietario, mantén registros del procesamiento y revisa los riesgos con DPIAs cuando lances funciones de alto riesgo.

La pila de privacidad 80-20 para equipos en etapa de semilla

Enfócate en controles que reduzcan el riesgo y aceleren los tratos.

1) Construye un mapa de datos ligero

Crea una hoja de cálculo única que enumere sistemas, categorías de datos, propósitos, retención y bases legales. Incluye tu base de datos de la aplicación, análisis, informes de fallos, CRM, mesa de soporte, facturación y almacenamiento en la nube. Esto se convierte en tu fuente de verdad para auditorías y cuestionarios de clientes.

2) Clasifica los datos por sensibilidad

Manténlo simple: público, interno, sensible y regulado. Trata credenciales, identificaciones gubernamentales, datos de salud, números de cuentas financieras y ubicación precisa como sensibles o regulados. Restringe el acceso y aplica controles más fuertes a estas clases.

3) Establece políticas de retención y eliminación

Adjunta un tiempo de vida a cada tabla, evento y log. Los valores predeterminados cortos son tus amigos, por ejemplo 30 a 90 días para eventos de análisis sin procesar, 13 meses para métricas agregadas, y el mínimo que tu negocio realmente necesita para registros de soporte. Haz la eliminación programática e incluye copias de seguridad. Cuanto menos almacenes, menos debes proteger y divulgar.

4) Bloquea el acceso y los secretos

Usa SSO y MFA para administradores, elimina cuentas compartidas y otorga el menor privilegio. Almacena secretos en un gestor de contraseñas o gestor de secretos, no en wikis o chat. Cuando debas transmitir un secreto, usa un enlace efímero de un solo uso que se autodestruya, no correo electrónico o Slack. Consulta por qué los hilos de Slack crean una superficie de ataque persistente en nuestro explicador, Por qué Slack y Microsoft Teams no son seguros para contraseñas.

5) Cifra correctamente

Fuerza TLS para todo el tráfico, cifra los datos en reposo con cifrados fuertes como AES 256, aísla las claves en un KMS gestionado y rota las claves regularmente. Para los elementos más sensibles, adopta cifrado del lado del cliente o patrones de conocimiento cero para que el texto sin cifrar nunca llegue a tus servidores. Esto reduce el impacto de las brechas y simplifica las conversaciones de riesgo de proveedores.

6) Gestión de proveedores y transferencias transfronterizas

Mantén una lista actualizada de subprocesadores y firma DPAs con proveedores que manejen datos personales. Para transferencias desde la UE, confía en mecanismos aprobados como el Marco de Privacidad de Datos UE-EE. UU. o las Cláusulas Contractuales Estándar, y realiza Evaluaciones de Impacto de Transferencia cuando sea necesario.

7) Telemetría web y de aplicación, mantenla ligera

Prefiere análisis respetuosos con la privacidad, deshabilita identificadores a nivel de usuario cuando no sean necesarios y evita agrupar scripts de terceros que establezcan cookies de seguimiento sin consentimiento. Respeta el Control de Privacidad Global para señales de exclusión cuando sea requerido.

8) Respuesta a incidentes y derechos del usuario

Escribe un manual corto que cubra contención, evaluación, líneas de tiempo de notificación y contactos de reguladores o socios. Bajo el GDPR puedes tener 72 horas para notificar a las autoridades supervisoras después de tomar conciencia de una violación de datos personales. Configura un buzón y un flujo de trabajo para manejar solicitudes de sujetos de datos dentro de los plazos legales.

Qué leyes se aplican a startups en etapa temprana en 2026

Las reglas de privacidad varían según la jurisdicción y el sector. La siguiente descripción general te ayuda a identificar lo que probablemente se aplica.

- GDPR y UK GDPR: cubre datos personales de individuos en la UE o el Reino Unido. Requiere una base legal para el procesamiento, registros de procesamiento, DPIAs para procesamiento de alto riesgo y derechos de los sujetos de datos. Consulta la descripción general de la Comisión Europea sobre las normas de protección de datos de la UE.

- California CCPA CPRA: otorga derechos de acceso, eliminación y exclusión de venta o compartir, y agrega nuevas obligaciones en torno a información personal sensible y contratos con proveedores de servicios. Consulta la Agencia de Protección de Privacidad de California para obtener orientación.

- Otras leyes estatales de EE. UU.: varios estados, incluidos Colorado, Virginia, Connecticut, Utah, Texas y Oregón, tienen leyes integrales de privacidad del consumidor con derechos y obligaciones similares al GDPR. Si tienes consumidores estadounidenses, espera mapear requisitos superpuestos.

- Específico del sector: HIPAA para datos de salud en los Estados Unidos, consulta la descripción general de HIPAA de HHS. GLBA para instituciones financieras, COPPA para niños menores de 13 años, y PCI DSS para datos de titulares de tarjetas, consulta el Consejo de Estándares de Seguridad PCI.

En caso de duda, diseña al denominador común más estricto, documenta las decisiones y consulta asesoramiento para casos límite.

Un plan de privacidad de startup de 90 días

- Designa un propietario de privacidad, típicamente el CTO o Jefe de Operaciones, y define los derechos de decisión.

- Publica un aviso de privacidad preciso y una lista de subprocesadores, y configura un buzón DSR.

- Completa tu mapa de datos y clasifica la sensibilidad y retención de datos de cada sistema.

- Implementa trabajos de eliminación y reglas de retención de copias de seguridad alineadas con tu política.

- Activa SSO y MFA para todas las herramientas de administración, rota las credenciales compartidas y audita el acceso.

- Reemplaza el intercambio de secretos por correo electrónico o chat con enlaces de un solo uso que se autodestruyan.

- Firma DPAs con proveedores principales y actualiza los contratos para incluir términos transfronterizos.

- Ejecuta un ejercicio de respuesta a incidentes de mesa, documenta quién llama a quién y cuándo.

- Capacita al personal sobre el manejo de datos personales y la conciencia de phishing, rastrea la finalización.

Patrones probados de privacidad por diseño

- Eliminar por defecto con TTL: adjunta un valor de retención a cada tabla y cola. Haz que las pruebas de eliminación sean parte de CI.

- Seudonimizar identificadores: reemplaza identificadores directos con tokens aleatorios o hashes con sal, mantén el mapa de tokens en un servicio separado con controles de acceso estrictos.

- Limitar logs sin procesar: almacena logs detallados solo el tiempo que se necesiten para depuración, limpia cadenas de consulta y encabezados para eliminar identificadores.

- Segmentar entornos: mantén los datos de producción fuera del desarrollo, y si se necesitan datos de producción para pruebas, anonimízalos primero.

- Separar secretos de mensajería: comunícate en chat, transmite secretos a través de canales efímeros de conocimiento cero. Tu historial de chat debe contener enlaces muertos, no contraseñas.

Manejo de secretos y credenciales sin crear riesgo

Las credenciales y los códigos de recuperación son objetivos de alto valor, y a menudo se filtran a través de capturas de pantalla, correo electrónico o historial de chat. Un patrón más seguro separa la comunicación de la transmisión. Envía el mensaje en tu canal habitual, envía el secreto a través de un enlace de un solo uso cifrado del lado del cliente que se autodestruya después de la primera visualización. Nuestra breve guía muestra el flujo de trabajo para la incorporación, Cómo Enviar Códigos de Recuperación 2FA de Forma Segura a los Empleados.

Nurbak está diseñado para esta necesidad exacta. Los secretos se cifran localmente en el navegador, los enlaces son de acceso de un solo uso y el contenido se autodestruye después de leerse. Los equipos lo usan para reducir la vida útil de los datos sensibles, mantener los secretos fuera de sistemas persistentes y mostrar un rastro de auditoría limpio de eventos de acceso sin almacenar texto sin cifrar.

Lo que compradores e inversores solicitan, métricas que ayudan

| Métrica | Objetivo práctico | Por qué importa |

|---|---|---|

| Cobertura del mapa de datos | 100 por ciento de sistemas que almacenan datos personales | Acelera las revisiones de seguridad y revela riesgos ocultos |

| Cumplimiento de retención | 95 por ciento de tablas y logs con TTL automatizado | Reduce el radio de explosión de brechas y el costo de almacenamiento |

| Tiempo de respuesta DSR | Menos de 30 días, más rápido es mejor | Cumple con los plazos legales y genera confianza |

| Cobertura DPA de proveedores | DPAs firmados para todos los procesadores que manejan datos personales | Reduce el riesgo contractual y regulatorio |

| Postura de control de acceso | SSO y MFA habilitados para todas las herramientas de administración | Previene la toma de control de cuentas y el uso indebido interno |

Errores comunes a evitar

- Tratar la privacidad como un documento legal en lugar de una decisión de producto y conjunto de controles.

- Mantener eventos de análisis sin procesar durante años porque el almacenamiento es barato.

- Pegar credenciales en Slack o correo electrónico, los historiales de chat son buscables y de larga duración.

- Confiando en banners de cookies sin minimizar el seguimiento o respetar señales de exclusión.

- Esperar a que un cliente grande exija evidencia en lugar de recopilarla continuamente.

Preguntas frecuentes

¿Necesitamos un Oficial de Protección de Datos en una etapa temprana? La mayoría de las startups no necesitan un DPO formal a menos que procesen datos a gran escala, procesen categorías especiales de datos o monitoreen individuos de manera sistemática. Todavía necesitas un propietario de privacidad para impulsar decisiones y responsabilidad.

¿Es la privacidad diferente de la seguridad? Sí. La seguridad protege los sistemas del acceso o pérdida no autorizados. La privacidad limita qué datos recopilas, cómo los usas y durante cuánto tiempo, y asegura que los individuos puedan ejercer derechos.

¿Cuánto tiempo debemos mantener los datos del usuario? Mantén los datos solo el tiempo necesario para el propósito por el que los recopilaste. Establece un TTL predeterminado para logs y eventos y haz excepciones explícitas. La retención más corta reduce el riesgo y el costo.

¿Cuál es la forma más rápida de dejar de filtrar secretos? Deja de enviar credenciales por correo electrónico o chat. Usa un enlace secreto efímero de conocimiento cero que se autodestruya después de una visualización, y guarda elementos de larga duración en un gestor de contraseñas.

Haz los secretos efímeros y mantén la privacidad ligera

Si solo cambias una cosa este trimestre, elimina los secretos de los canales persistentes. Con Nurbak, creas un enlace de un solo uso que se autodestruye que está cifrado en el cliente y nunca se almacena como texto sin cifrar. Se ajusta perfectamente a tu plan de privacidad por diseño, reduce la vida útil de los datos sensibles y te da un rastro de auditoría que ayuda con las preguntas de SOC 2 e ISO. Pruébalo gratis en Nurbak, y explora nuestras guías sobre compartir de forma segura, incluyendo SOC2 e Intercambio de Contraseñas: Cómo Mantener el Cumplimiento en Equipos Remotos.