Pegar una contraseña, token de API o código de recuperación en un email o chat crea un registro permanente. Esos mensajes son buscables, respaldados y visibles para más personas de las que crees, incluyendo administradores y eDiscovery. Los enlaces de un solo uso resuelven este problema al hacer que tu secreto sea visible una sola vez, luego irrecuperable.

Esta guía muestra cómo compartir un secreto con enlaces de un solo uso, las prácticas de seguridad que importan y cómo los equipos pueden operacionalizar el enfoque sin ralentizar el trabajo.

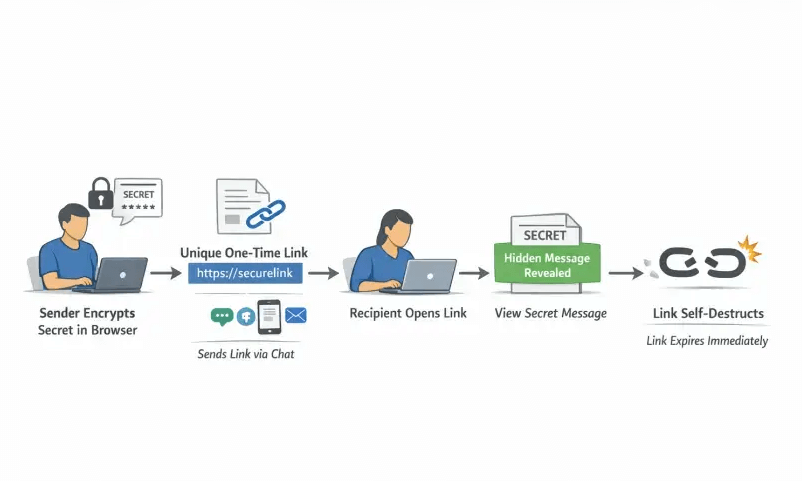

Qué hace realmente un enlace de un solo uso

Un enlace de un solo uso es una URL única a un payload encriptado de un solo uso. Cuando está diseñado con seguridad de conocimiento cero, el secreto se encripta localmente en tu navegador antes de que salga de tu dispositivo, por lo que el proveedor del servicio no puede leerlo. Después de la primera apertura exitosa, el payload encriptado se destruye y el enlace se vuelve inútil. Esto elimina la exposición de larga duración en bandejas de entrada y registros de chat.

Nurbak proporciona enlaces de un solo uso autodestructivos con encriptación AES-256 del lado del cliente, una arquitectura de conocimiento cero y sin almacenamiento de contenido. Para equipos que necesitan trazabilidad, Nurbak también ofrece registros de acceso de auditoría sin retener el secreto mismo, más un panel de administración para gobernanza y análisis.

Paso a paso: compartir un secreto con un enlace de un solo uso

- Prepara el secreto: Mantén solo lo necesario, no agrupes múltiples credenciales en un mensaje y nunca incluyas contexto sensible como identificadores personales junto con contraseñas.

- Elige una herramienta segura: Prefiere soluciones con encriptación del lado del cliente probada, diseño de conocimiento cero, acceso de un solo uso y retención mínima de metadatos. Nurbak cumple con estos criterios y admite controles empresariales e integraciones.

- Crea el enlace: Pega el secreto en la herramienta y genera un enlace de un solo uso. Si tu herramienta ofrece opciones como caducidad o límites de visualización, configúralas según la sensibilidad y urgencia de la transferencia.

- Envía el enlace y el contexto por canales separados: Comparte el enlace en un canal y la explicación o nombre de usuario en otro canal para reducir el riesgo si un canal está comprometido.

- Confirma la recepción y limpia: Pide al destinatario que confirme que abrió el enlace y almacenó el secreto de forma segura. Elimina cualquier nota local o captura de pantalla que hayas creado durante la transferencia.

- Si el enlace ya está quemado, regenera: Los enlaces de un solo uso están diseñados para fallar de forma segura. Si un escáner o una parte no deseada lo abrió primero, crea un nuevo enlace e intenta de nuevo con las precauciones a continuación.

Lista de verificación rápida del destinatario

- Abre el enlace una vez, luego copia el secreto en tu gestor de contraseñas inmediatamente.

- No reenvíes el enlace ni pegues el secreto de vuelta en chat o email.

- Si el enlace muestra expirado o ya visto, pide al remitente que reenvíe un nuevo enlace.

- Para credenciales, cambia la contraseña después del primer inicio de sesión si la política lo requiere.

Mejores prácticas que previenen fugas accidentales

- Usa verificación fuera de banda, confirma la identidad del destinatario a través de un segundo canal antes de enviar secretos de alto impacto.

- Divide los datos, envía el nombre de usuario y la contraseña en mensajes o canales separados. Trata los códigos de recuperación como contraseñas raíz.

- Cuidado con las vistas previas y escáneres de enlaces, algunos sistemas pre-cargan URLs que pueden consumir un enlace de un solo uso. Si esto es común en tu entorno, instruye a los destinatarios a copiar y pegar la URL en un navegador, y considera desactivar las vistas previas cuando sea posible.

- Evita SMS para secretos sensibles, es vulnerable a intercambio de SIM e interceptación. NIST señala riesgos de SMS para mensajes de autenticación, ver NIST SP 800-63B.

- Mantén las transferencias de corta duración y rastreadas, para entornos regulados, mantén un registro de auditoría de intentos de acceso sin almacenar el contenido secreto.

- Almacena a largo plazo en una bóveda, los enlaces de un solo uso son para entrega, no almacenamiento. Después de la recepción, el secreto pertenece a un gestor de contraseñas o gestor de secretos.

Errores comunes que evitar

- Enviar el secreto real por email en lugar de un enlace de un solo uso, esto deja una copia duradera en bandejas de entrada y respaldos.

- Compartir capturas de pantalla de credenciales, las imágenes tienden a persistir en galerías y sincronización en la nube.

- Reutilizar el mismo enlace con múltiples destinatarios, un solo uso significa una persona, una visualización.

- No decirle al destinatario qué hacer después, siempre instruye que almacene el secreto de forma segura y que no responda con él.

Cómo se comparan los enlaces de un solo uso con otros métodos

| Método | Persistencia | Quién puede acceder después | Ventaja | Riesgo principal |

|---|---|---|---|---|

| Cuerpo o adjunto de email | Alta | Cualquiera con bandeja de entrada, archivo o eDiscovery | Ubicuo | Exposición permanente y buscable |

| Aplicaciones de chat (Slack, Teams) | Alta | Miembros del espacio de trabajo, administradores, exportaciones | Rápido | Historial indexado, vistas previas, capturas de bots |

| SMS | Media | Operador, respaldos del dispositivo, atacantes de intercambio de SIM | Funciona sin aplicaciones | Interceptación y toma de control de número |

| Compartir gestor de contraseñas | Media | Destinatario previsto y administradores de bóveda | Almacenamiento E2E fuerte | Ambos lados pueden necesitar el mismo ecosistema |

| Enlace de un solo uso (Nurbak) | Muy baja | Solo el primer abridor | Efímero por diseño, conocimiento cero posible | Los escáneres de enlaces pueden consumir la visualización si no se mitiga |

Para un contexto más profundo sobre riesgos de chat y cumplimiento, consulta nuestras guías sobre por qué Slack y Teams no son seguros para contraseñas y compartir contraseñas SOC2 en equipos remotos.

Referencias de seguridad que vale la pena conocer

- NIST advierte que SMS tiene limitaciones de seguridad para la autenticación debido a riesgos de interceptación y redirección, ver NIST SP 800-63B.

- OWASP recomienda procesos sólidos de manejo de secretos, menor exposición y herramientas específicas, ver la Hoja de Referencia Rápida de Gestión de Secretos de OWASP.

Flujos de trabajo del mundo real

Onboarding de un nuevo empleado con códigos de recuperación

RRHH o TI genera códigos de respaldo, los coloca en un enlace de un solo uso y envía el enlace en el chat mientras comparte las instrucciones en un email separado. El empleado confirma la recepción y almacena los códigos en su gestor de contraseñas. Para un tutorial completo, lee Cómo Enviar Códigos de Recuperación 2FA a Empleados de Forma Segura.

Dar acceso temporal a base de datos a un proveedor

Comparte la contraseña de la base de datos a través de un enlace de un solo uso y la cadena de conexión no sensible en un canal diferente. Pide al proveedor que rote la contraseña al final del compromiso.

Finanzas compartiendo instrucciones de transferencia

Proporciona detalles de cuenta sensibles a través de un enlace de un solo uso y confirma la identidad del beneficiario en una llamada separada. Esto reduce el riesgo de compromiso de email empresarial y fraude de facturación.

Preguntas Frecuentes

¿Son seguros los enlaces de un solo uso? Cuando se implementan con encriptación del lado del cliente y un diseño de conocimiento cero, los enlaces de un solo uso son una forma sólida de entregar secretos porque el proveedor no puede leer el texto plano y los datos se autodestruyen después del primer uso.

¿Qué pasa si un escáner de enlaces o vista previa quema el enlace? Genera un nuevo enlace y compártelo de nuevo con precauciones. Considera desactivar las vistas previas en tu chat y pide al destinatario que copie y pegue la URL en un navegador en lugar de hacer clic dentro de la aplicación de chat.

¿Debo agregar una frase de contraseña al enlace? Si tu herramienta admite una frase de contraseña adicional, úsala y entrega la frase de contraseña a través de un canal diferente. Esto agrega un segundo factor para el descifrado.

¿Puedo auditar el acceso sin almacenar secretos? Muchas herramientas de nivel empresarial, incluido Nurbak, proporcionan registros de acceso de alto nivel para que puedas verificar que un enlace fue abierto, sin retener el contenido secreto.

¿Este enfoque cumple con SOC2 o ISO 27001? Los enlaces de un solo uso pueden ayudar a reducir la persistencia de datos y apoyar los principios de control de acceso. Consulta nuestra guía sobre SOC2 y compartir contraseñas para equipos remotos y consulta con tu auditor para detalles específicos.

¿Qué debe hacer el destinatario después de abrir el enlace? Almacena el secreto en un gestor de contraseñas o gestor de secretos y, si la política lo requiere, rota la credencial en el primer uso. Nunca lo pegues de vuelta en email o chat.

Lleva los enlaces de un solo uso a tu equipo con Nurbak

Nurbak facilita compartir un secreto de forma segura usando enlaces encriptados autodestructivos. Con encriptación AES-256 del lado del cliente, una arquitectura de conocimiento cero, sin almacenamiento de contenido, enlaces de acceso de un solo uso, registros de acceso de auditoría, panel de administración y análisis, y opciones para integrar con tu infraestructura existente, está construido para equipos que se preocupan tanto por la seguridad como por la usabilidad.

Prueba los enlaces de un solo uso seguros hoy en Nurbak.