Si alguna vez has visto la frase AES-256 en una página de seguridad y te has preguntado qué significa realmente, esta guía es para ti. En lenguaje sencillo, explicaremos qué hace la encriptación AES-256, por qué se considera confiable y dónde encaja en un flujo de trabajo de seguridad práctico para compartir información sensible.

Qué es AES-256, en lenguaje sencillo

AES es una receta para codificar datos de modo que solo alguien con la llave correcta pueda leerlos. Las letras significan Advanced Encryption Standard (Estándar de Encriptación Avanzado), un estándar público seleccionado y publicado por el Instituto Nacional de Estándares y Tecnología de los Estados Unidos. El "256" se refiere al tamaño de la llave secreta, 256 bits, que determina qué tan difícil es adivinar la llave por fuerza bruta.

Piensa en AES como una cerradura muy segura, y la llave de 256 bits como una llave con un número alucinante de formas posibles. Si tienes la llave, abrir la cerradura es fácil y rápido. Sin ella, intentar cada llave posible es tan poco práctico que es efectivamente imposible con el poder de cómputo actual.

Si quieres la definición original, AES está estandarizado en NIST FIPS 197, lo que significa que su diseño ha sido público, revisado y probado durante años.

Por qué tantas organizaciones confían en AES-256

- Está especificado abiertamente y ha sido revisado por criptógrafos durante más de dos décadas.

- Es rápido y ampliamente compatible, incluyendo aceleración por hardware en CPUs modernas, por ejemplo con Intel AES-NI.

- La orientación de NIST trata las llaves de 256 bits como que ofrecen protección a muy largo plazo, ver NIST SP 800-57 Part 1.

La conclusión para no ingenieros: AES-256 no es un algoritmo boutique. Es el estándar de trabajo utilizado prácticamente en todas partes donde los datos sensibles deben permanecer privados.

Qué significa realmente "seguridad de 256 bits"

Una llave de 256 bits tiene 2^256 valores posibles, un número astronómicamente grande. Incluso con recursos informáticos masivos, adivinar sistemáticamente la llave correcta tomaría mucho más tiempo que la edad del universo. Por eso a menudo escuchas que forzar AES-256 por fuerza bruta es inviable.

Sin embargo, la encriptación es tan fuerte como el resto de la configuración. Contraseñas débiles, manejo inseguro de llaves o errores de implementación pueden socavar incluso el cifrado más fuerte. Tenlo en cuenta mientras continúas leyendo.

AES es la cerradura, el "modo" es cómo la usas

AES es un bloque de construcción. Para encriptar más de un pequeño fragmento de datos de forma segura, los sistemas usan modos de operación. Los modos determinan cómo se procesan los bloques de datos y si el sistema también verifica manipulación.

- Algunos modos solo ocultan el contenido (confidencialidad). Ejemplos incluyen CBC y CTR, documentados en NIST SP 800-38A.

- La mejor práctica moderna usa encriptación autenticada, que oculta el contenido y detecta cambios en él. AES-GCM es un ejemplo bien conocido, definido en NIST SP 800-38D.

Para no ingenieros, la diferencia es simple. La confidencialidad previene la interceptación. La autenticación previene la manipulación silenciosa. En la mayoría de las aplicaciones del mundo real quieres ambas.

AES-128 vs AES-192 vs AES-256 en un vistazo

| Variante | Longitud de llave | Rondas AES | Notas de uso típico |

|---|---|---|---|

| AES-128 | 128 bits | 10 | Muy ampliamente desplegado, fuerte para muchos casos de uso |

| AES-192 | 192 bits | 12 | Menos común en la práctica |

| AES-256 | 256 bits | 14 | Elegido para confidencialidad a largo plazo y escenarios de alta seguridad |

Las tres usan el mismo tamaño de bloque de 128 bits. En muchos sistemas la diferencia de rendimiento es menor debido al soporte de hardware. La elección a menudo depende de la política y el margen de seguridad deseado a lo largo del tiempo.

Dónde encuentras AES-256 en el trabajo cotidiano

- Protegiendo archivos y bases de datos en reposo

- Asegurando conexiones de red y APIs

- Gestionores de contraseñas y herramientas de compartir secretos

- Encriptación de respaldos y almacenamiento de dispositivos

Si manejas credenciales, códigos de recuperación, tokens de acceso o datos de clientes, hay una buena probabilidad de que AES ya esté funcionando detrás de escena.

El lado humano de la encriptación, por qué aún ocurren brechas

Las brechas rara vez ocurren porque alguien matemáticamente rompió AES-256. Ocurren por problemas prácticos como:

- Los secretos se pegan en chat o email y permanecen buscables para siempre.

- Las contraseñas son débiles, reutilizadas o compartidas demasiado ampliamente.

- Los enlaces a contenido sensible nunca expiran y circulan más allá de los destinatarios previstos.

- Las llaves o frases de contraseña se almacenan donde los administradores o proveedores pueden leerlas.

Buenas herramientas y hábitos reducen la posibilidad de estos fallos a escala humana.

Cómo AES-256 encaja en un flujo de trabajo de compartir más seguro

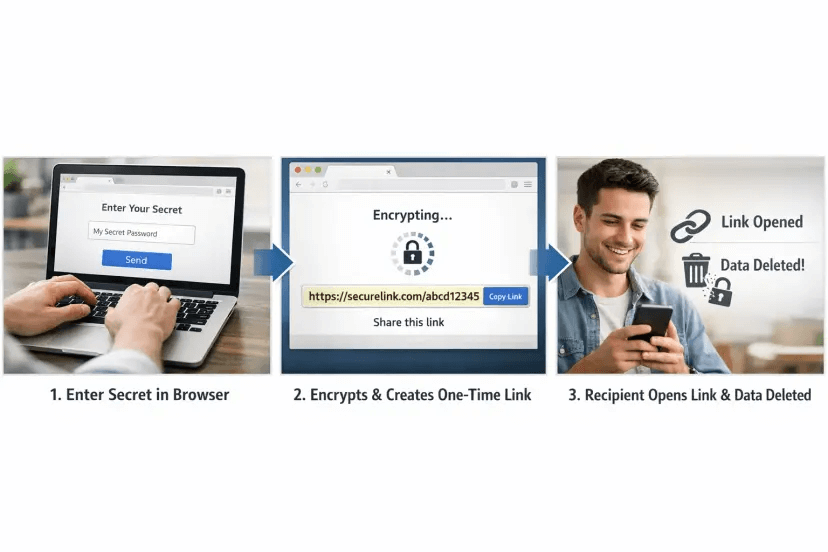

Cuando necesitas compartir algo sensible, el patrón más seguro es separar el mensaje del secreto. Discute la logística en tu canal normal, pero transmite el secreto a través de un enlace encriptado de un solo uso que se autodestruye después de ser leído. De esa manera, tu historial de chat o email contiene solo un enlace muerto, no el secreto mismo.

Este es exactamente el espacio de problemas en el que se enfoca Nurbak. Con Nurbak, los secretos se encriptan en tu dispositivo con AES-256, nunca almacenados o registrados por el servicio, y se entregan como enlaces de un solo uso autodestructivos. Este enfoque de conocimiento cero significa que el proveedor no puede leer el secreto, porque nunca recibe la llave de descifrado. Aprende más en Nurbak.

Qué hace realmente seguras las implementaciones AES-256

Si preguntas a un equipo de seguridad qué vigilar en un sistema basado en AES, escucharás los mismos temas. Aquí están en términos humanos:

- Encriptación del lado del cliente, el secreto se encripta antes de salir de tu dispositivo. Los proveedores que no pueden ver tus datos reducen los riesgos de acceso interno y legal.

- Encriptación autenticada, el sistema no solo debe ocultar el contenido, debe detectar manipulación.

- IVs o nonces únicos, piensa en estos como ingredientes aleatorios frescos que previenen patrones. La reutilización es un riesgo real.

- Derivación de llave fuerte, si se involucra una frase de contraseña, usa una función de derivación de llave adecuada en lugar de convertir la frase de contraseña directamente en una llave. Esto ralentiza los intentos de adivinanza.

- Acceso efímero, los enlaces de un solo uso y las expiraciones limitan cuánto tiempo un secreto puede ser robado o mal utilizado.

- Retención mínima de datos, evita servicios que mantengan copias, registros o llaves.

La orientación de NIST para modos y gestión de llaves es pública y accesible si quieres profundizar, ver NIST SP 800-38A y NIST SP 800-57 Part 1.

Mitos comunes, desmentidos

- AES-256 es excesivo, es cierto que AES-128 ya es muy fuerte para muchos casos de uso, pero AES-256 proporciona un margen de seguridad más grande y a menudo se elige para políticas de confidencialidad a largo plazo.

- La encriptación sola resuelve todo, la encriptación protege la confidencialidad, pero aún necesitas autenticación, control de acceso, eliminación segura y buenos procesos.

- Un proveedor que usa AES-256 es automáticamente conocimiento cero, AES-256 es un cifrado. El conocimiento cero describe la arquitectura. Un servicio puede usar AES-256 y aún retener las llaves del lado del servidor. Si quieres privacidad del proveedor, busca encriptación del lado del cliente.

- Las computadoras cuánticas romperán AES el próximo año, el análisis actual sugiere que aunque algunos criptosistemas son vulnerables a computadoras cuánticas a gran escala, forzar AES-256 por fuerza bruta permanece fuera del alcance en el futuro previsible. Las recomendaciones actuales de NIST aún incluyen AES.

Lista de verificación del comprador para herramientas basadas en AES

Al evaluar herramientas que mencionan encriptación aes 256 en la página de inicio, solicita respuestas claras a estas preguntas:

- ¿Dónde ocurre la encriptación, en el cliente o en el servidor?

- ¿Cómo se crean, almacenan y destruyen las llaves?

- ¿El sistema usa encriptación autenticada para detectar manipulación?

- ¿Cuál es la política de retención de datos por defecto, se mantienen secretos o registros en absoluto?

- ¿Hay enlaces de un solo uso, expiraciones y registros de acceso de auditoría para trazabilidad?

- ¿Cómo el diseño apoya las obligaciones de cumplimiento que ya tienes?

Si el proveedor no puede responder sin jerga o evasivas, esa es una señal.

Cómo Nurbak aplica AES-256 para privacidad práctica

Nurbak está diseñado para equipos que necesitan compartir información sensible sin dejar rastro. Aquí está cómo se mapea a los principios anteriores, sin perderse en acrónimos:

- Los secretos se encriptan localmente en tu navegador con AES-256 antes de que algo salga de tu dispositivo, esto apoya la arquitectura de conocimiento cero de Nurbak.

- Los enlaces son de un solo uso por defecto, una vez que el destinatario lee el secreto, el payload encriptado se elimina permanentemente para que tu chat o email solo contenga un enlace muerto.

- No se registran o almacenan datos, esto reduce el riesgo de retención accidental.

- Los administradores pueden revisar registros de acceso de auditoría y análisis para gobernanza sin ver contenido secreto.

- La plataforma está construida para apoyar equipos en industrias reguladas y para integrarse con infraestructura existente.

Si actualmente estás pegando contraseñas en Slack o enviando códigos de recuperación por email, cambiar a un enlace encriptado del lado del cliente autodestructivo elimina un riesgo de larga duración de tu entorno. Para una introducción práctica sobre por qué esto importa, lee nuestra guía sobre por qué Slack y Microsoft Teams no son seguros para contraseñas.

Acciones rápidas que los no ingenieros pueden tomar hoy

- Deja de pegar secretos en canales persistentes como chat y email. Comparte un enlace encriptado de un solo uso en su lugar.

- Usa frases de contraseña fuertes y un gestor de contraseñas para que los humanos no sean el eslabón débil.

- Establece expiraciones en cualquier enlace sensible que compartas. Las vidas cortas son mejores.

- Confirma que la encriptación de tu proveedor es del lado del cliente y conocimiento cero si la privacidad del proveedor importa.

Estos hábitos, combinados con AES-256 bajo el capó, reducen dramáticamente la posibilidad de que tu organización deje información sensible donde pueda ser encontrada más tarde.

Conclusión

AES-256 es el estándar más ampliamente confiable para encriptar datos hoy. Es fuerte, rápido y respaldado por décadas de escrutinio público. Pero la seguridad del mundo real es más que matemáticas. Los mayores logros vienen de cómo aplicas AES, por ejemplo encriptando en el cliente, agregando autenticación, limitando la duración y evitando almacenamiento y registros.

Si necesitas una manera fácil de poner estos principios en práctica, prueba compartir tu próximo secreto con un enlace de un solo uso autodestructivo en Nurbak. Obtienes los beneficios de privacidad de AES-256 y un diseño de conocimiento cero, sin la complejidad.